みなさんこんにちは!

CyberArkチームのIkemoです!

今回もCyberArk PAMについて紹介します!

前回はサーバーへのアクセスの際に設定できる制限を見てきました。

特権IDの運用に沿ってどのような制限を追加することができるのか、理解していただけたかと思います。

続いては特権IDの登録や管理についてご紹介していきたいですが、

その前にCyberArk PAMの構成要素について見ていきたいと思います。

CyberArkチームのIkemoです!

今回もCyberArk PAMについて紹介します!

前回はサーバーへのアクセスの際に設定できる制限を見てきました。

特権IDの運用に沿ってどのような制限を追加することができるのか、理解していただけたかと思います。

続いては特権IDの登録や管理についてご紹介していきたいですが、

その前にCyberArk PAMの構成要素について見ていきたいと思います。

構成

Ikemo

Ikemoはじめに、特権ID管理構成の全体を見ていきましょう!

原田さんご説明よろしくお願いします!

原田さんご説明よろしくお願いします!

原田

原田よろしくお願いします!

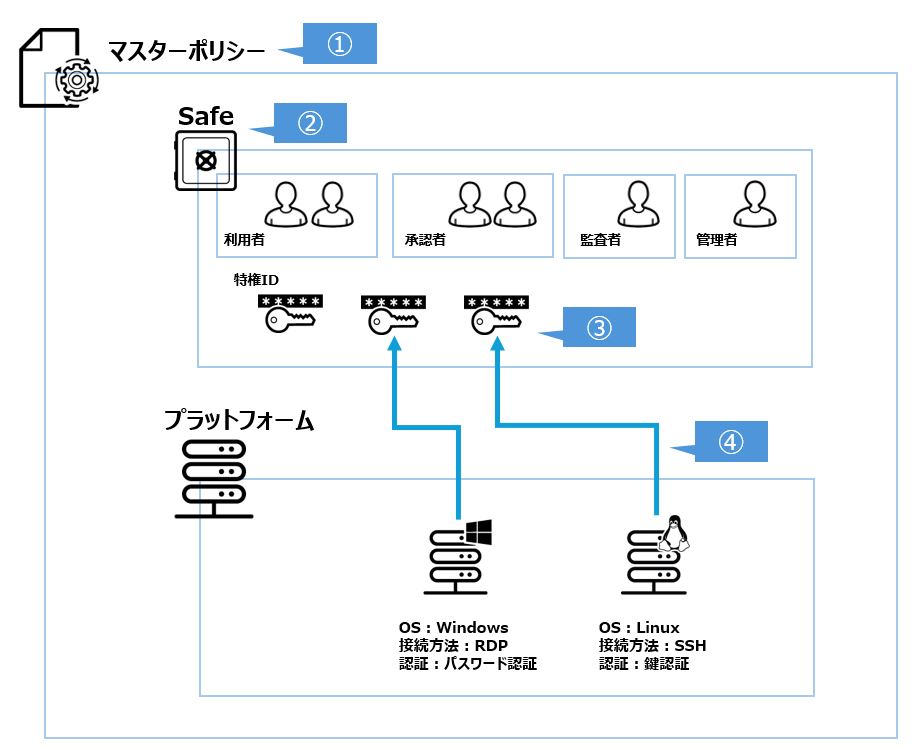

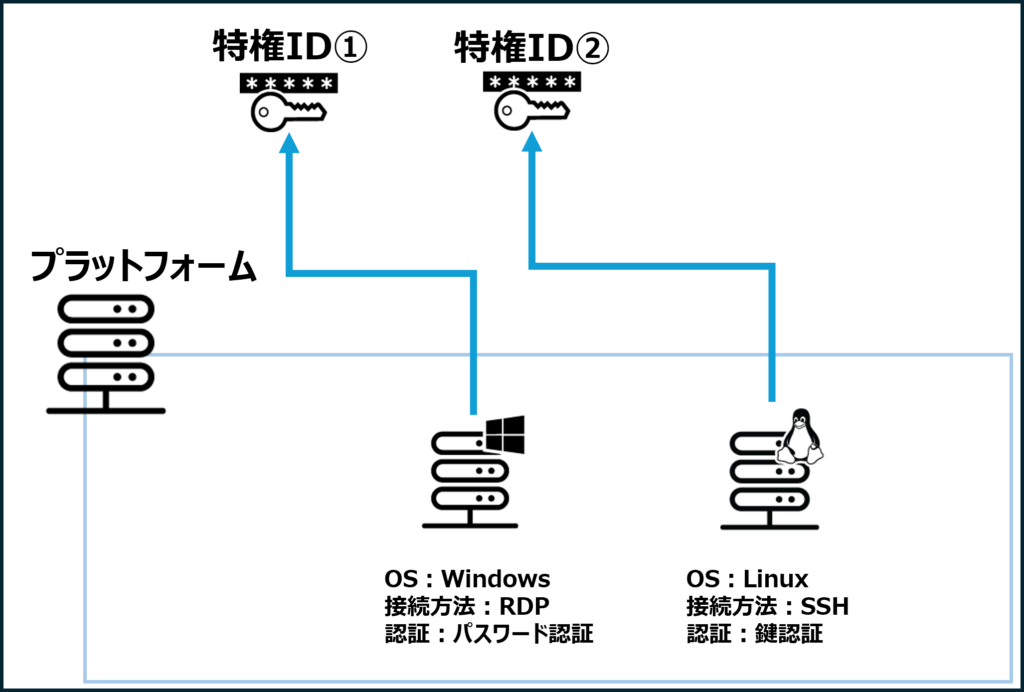

では、以下の画像をご覧ください!

では、以下の画像をご覧ください!

原田

原田ここでは要点のみ説明します!

①マスターポリシー特権IDに関するベースラインはマスターポリシーで設定される。

(パスワードルール、パスワード変更期間など)

上記の例外はプラットフォーム単位で制御できる。

②SafeSafe毎に利用できるユーザーと、Safe内でのユーザーの権限が設定される。

(特権IDを利用する権限、アカウントの利用を承認する権限等)

③特権IDID/やパスワードなど特権ID接続情報はSafeに保存される。

④プラットフォーム特権IDへの接続方法等は「プラットフォーム」として定義し、

各特権IDに紐づけられる。

Ikemo

Ikemo3つの要素を掛け合わせて特権IDを管理しているのですね!

それぞれの要素をもっと詳しく知りたいです!

それぞれの要素をもっと詳しく知りたいです!

原田

原田次の章からマスターポリシー、プラットフォーム、Safeについてご説明します!

マスターポリシー

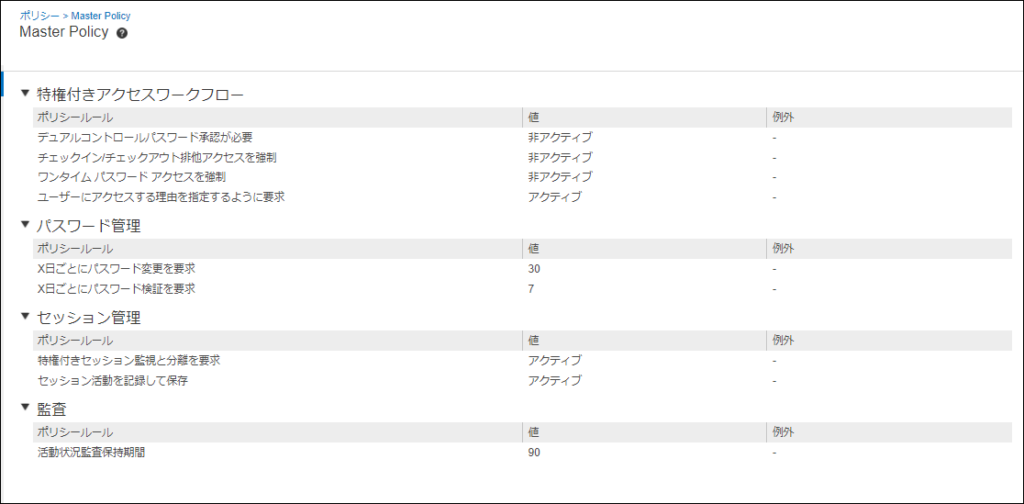

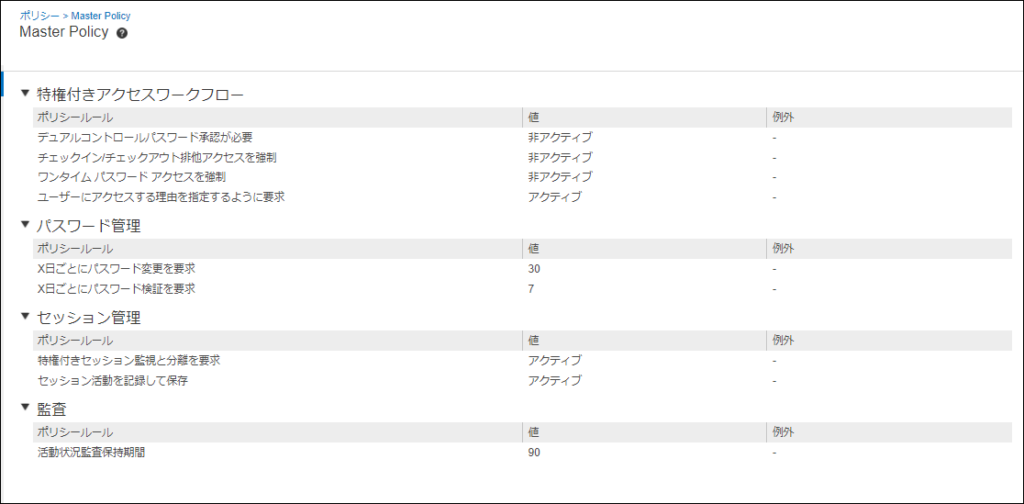

マスターポリシーは特権IDを管理する方法のベースラインを定義できます。

全ての特権IDはここで定めたポリシールールに沿って、管理されます。

また、必要に応じてプラットフォームごとに例外の設定を行うことができます。

ポリシールールは大きく分けると4種類あります。

・特権アクセスのワークフロー

特権アカウントへのアクセスを管理する方法を定義する主なポリシールールと設定

・パスワード管理

パスワードの管理方法

・セッション管理

特権セッションを記録するかどうか、およびその監視方法

・監査

Safe監査の保持方法

原田

原田

ユーザーがアカウントをチェックアウトするとそのアカウントはロックされ、

ユーザーがチェックインするまで他のユーザーからは取得できません。

※この設定の内容は第4回のコチラの内容をご覧ください。

画像では30日ごとに変更される設定になっております。

アカウントのパスワードが自動的に変更されるかどうかは、プラットフォームの設定によって決定されることに注意してください。

PSMを有効化にするパラメータです。

こちらは日数であり、画像では90日間保管する設定になっております。

全ての特権IDはここで定めたポリシールールに沿って、管理されます。

また、必要に応じてプラットフォームごとに例外の設定を行うことができます。

ポリシールールは大きく分けると4種類あります。

・特権アクセスのワークフロー

特権アカウントへのアクセスを管理する方法を定義する主なポリシールールと設定

・パスワード管理

パスワードの管理方法

・セッション管理

特権セッションを記録するかどうか、およびその監視方法

・監査

Safe監査の保持方法

原田

原田以下の画像が設定できるポリシーです!

ポリシー例としていくつかご紹介します!

ポリシー例としていくつかご紹介します!

チェックイン/チェックアウト排他的制御アクセス強制この項目をアクティブにすると、1つのアカウントに複数のユーザーが同時にアクセスできなくなります。

ユーザーがアカウントをチェックアウトするとそのアカウントはロックされ、

ユーザーがチェックインするまで他のユーザーからは取得できません。

※この設定の内容は第4回のコチラの内容をご覧ください。

X日ごとにパスワード変更を要求特権IDのパスワードを自動変更させる日数を設定できます。

画像では30日ごとに変更される設定になっております。

アカウントのパスワードが自動的に変更されるかどうかは、プラットフォームの設定によって決定されることに注意してください。

特権付きセッション監視と分離を要求この項目をアクティブにすると、特権セッションの監視が行われます。

PSMを有効化にするパラメータです。

活動状況監査保持期間監査のログをどの期間保管しておくかを設定できます。

こちらは日数であり、画像では90日間保管する設定になっております。

Safe

Safeは特権IDのアクセス制御を行います。

特権IDに対して、各ユーザーのアクセス権限を付与することができます。

原田

原田

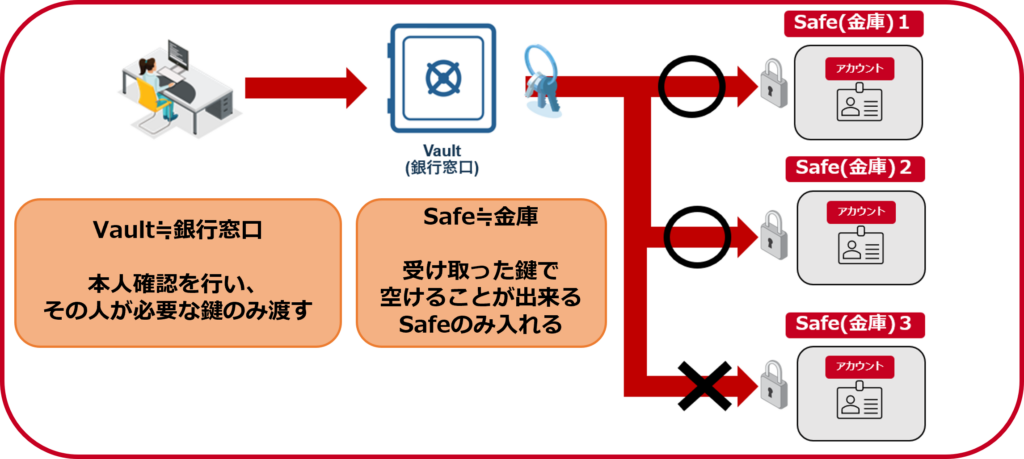

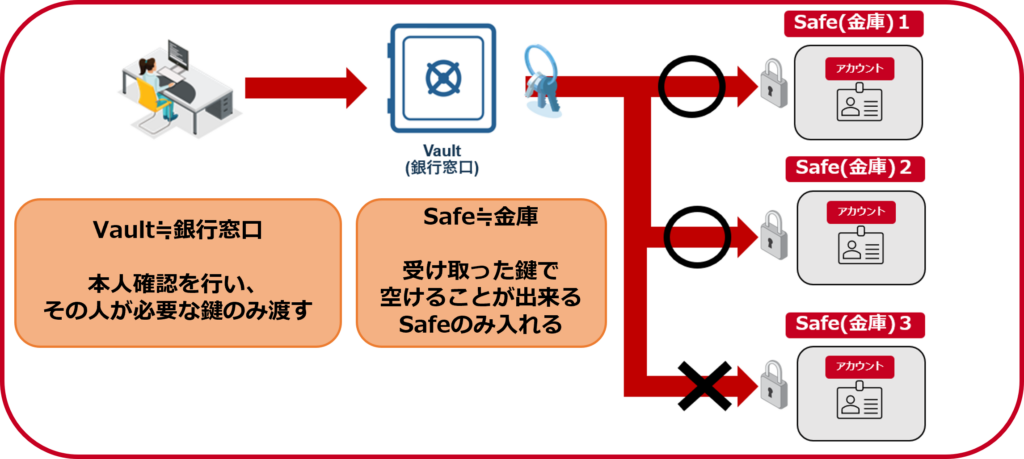

特権IDの情報が保管されているVaultを銀行窓口、Safeを金庫とします。

特権IDの情報が保管されているVaultを銀行窓口、Safeを金庫とします。

ユーザーがPAMにログインする際にVaultに保管されている資格情報を基に本人確認が行われます。

その際に各ユーザーに必要な鍵のみを渡します。

そしてユーザーは受け取った鍵を基にSafeという名の金庫を開きます。

そのSafeの中のアカウントがユーザーが権限を持つアカウントになります。

この図の場合、ユーザーはSafe1,2に保管されているアカウントにはアクセスすることはできますが、

Safe3に保管されているアカウントにアクセスすることはできません。

Ikemo

Ikemo

原田

原田

Ikemo

Ikemo

特権IDに対して、各ユーザーのアクセス権限を付与することができます。

原田

原田Safeは銀行の例を用いて説明されることが多いです!

以下の図を基に説明します!

以下の図を基に説明します!

特権IDの情報が保管されているVaultを銀行窓口、Safeを金庫とします。

特権IDの情報が保管されているVaultを銀行窓口、Safeを金庫とします。ユーザーがPAMにログインする際にVaultに保管されている資格情報を基に本人確認が行われます。

その際に各ユーザーに必要な鍵のみを渡します。

そしてユーザーは受け取った鍵を基にSafeという名の金庫を開きます。

そのSafeの中のアカウントがユーザーが権限を持つアカウントになります。

この図の場合、ユーザーはSafe1,2に保管されているアカウントにはアクセスすることはできますが、

Safe3に保管されているアカウントにアクセスすることはできません。

Ikemo

Ikemo自分の必要な鍵だけ渡され、利用できる。

まさに銀行の仕組みですね。分かりやすかったです!

まさに銀行の仕組みですね。分かりやすかったです!

原田

原田よかったです!

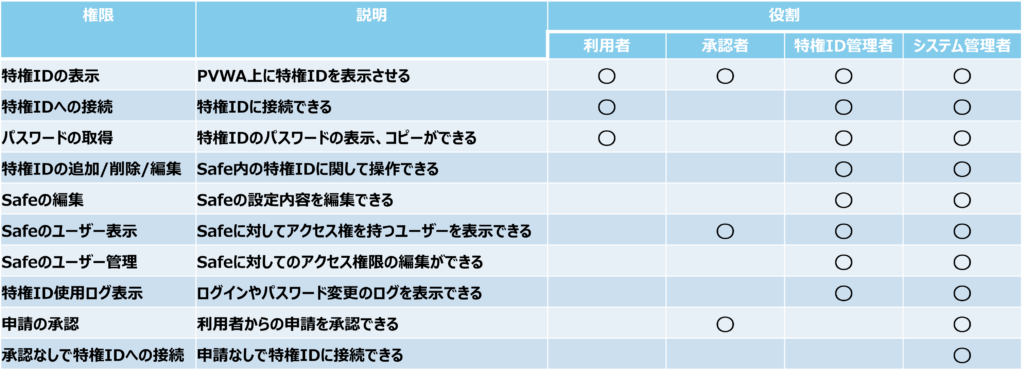

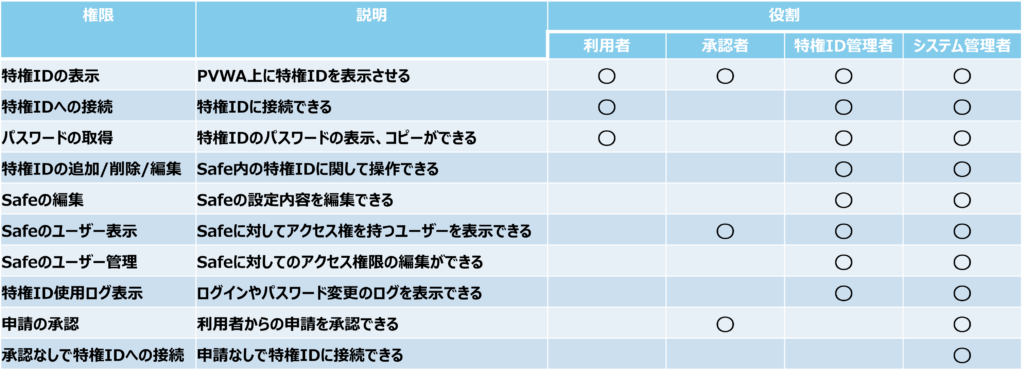

最後に役割ごとにどのような権限を付与するかご紹介します!

こちらはあくまで一例ですが、参考にしてください!

最後に役割ごとにどのような権限を付与するかご紹介します!

こちらはあくまで一例ですが、参考にしてください!

Ikemo

Ikemoそれぞれの役割に対して最低限の権限が付与されていますね。

このようにして最小権限の実現がなされているんですね!

このようにして最小権限の実現がなされているんですね!

プラットフォーム

プラットフォームでは、特権IDの接続方法や認証に関しての設定を行います。

特権IDごとに設定することが可能です。

原田

原田

Windowsやウェブサービス、UNIXなどそれぞれパスワードの管理方法は異なります。

それぞれのルールを定めるためにプラットフォームが必要になってきます。

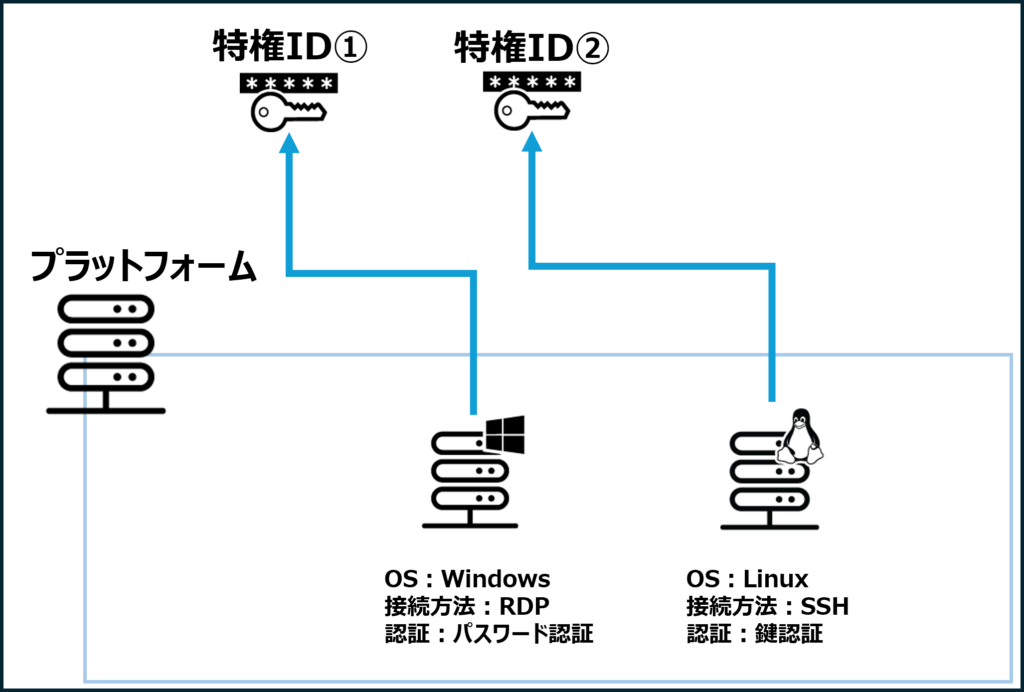

今回は2つの特権IDについてそれぞれプラットフォームで設定を行っています。

特権ID①の方では、WindowsのOSにRDP接続を行い、パスワード認証を行います。

特権ID②の方では、LinuxのOSにSSH接続を行い、鍵認証を利用しています。

原田

原田

原田

原田

特権IDごとに設定することが可能です。

原田

原田最初の章の画像を一部切り取って、説明していきますね!

Windowsやウェブサービス、UNIXなどそれぞれパスワードの管理方法は異なります。

それぞれのルールを定めるためにプラットフォームが必要になってきます。

今回は2つの特権IDについてそれぞれプラットフォームで設定を行っています。

特権ID①の方では、WindowsのOSにRDP接続を行い、パスワード認証を行います。

特権ID②の方では、LinuxのOSにSSH接続を行い、鍵認証を利用しています。

原田

原田このように特権IDの種類や要件内容に合わせて設定を行うことができます!

原田

原田構成要素の説明は以上になります!

これらの内容を踏まえて、次回アカウント作成についてご紹介します!

これらの内容を踏まえて、次回アカウント作成についてご紹介します!

最後に

システムサポートでは特権ID管理対策として、CyberArk製品の導入検討・導入支援・運用支援を

サポートしています。

CyberArk製品の導入を検討しており、気になることや提案・見積もり依頼などありましたら

是非こちらからお問い合わせください。

サポートしています。

CyberArk製品の導入を検討しており、気になることや提案・見積もり依頼などありましたら

是非こちらからお問い合わせください。