みなさま初めまして!CyberArkチームのますだです。

記事を書くのは初めてですが、「CyberArk PAM」の魅力をお伝えできればと思っております。

本シリーズでは特権ID管理システム「CyberArk PAM」について、ますだと原田さんにて紹介していきます。

※原田さんは第2回より登場予定です。

「特権ID管理ができるシステムを導入したいけど、どの製品が良いのだろうか...。」

「CyberArk PAMってどんなことができるのかもう少し詳しく知りたい!」といったお悩みを解決すべく、

「CyberArk PAM」とはどのような製品なのか?何ができるのか?を詳しく解説していきたいと思います。

全10回の大ボリュームでお届けする予定ですので、以降の投稿もお楽しみに!

記念すべき第1回目は、特権IDとは何か?から始め、

特権IDにまつわる事例を交えながら「CyberArk PAM」の紹介をします。

特権ID管理についての基本的な理解があり、「CyberArk PAM」の機能を確認したい方は、

のちほど掲載される第2回を読んでみてください。

記事を書くのは初めてですが、「CyberArk PAM」の魅力をお伝えできればと思っております。

本シリーズでは特権ID管理システム「CyberArk PAM」について、ますだと原田さんにて紹介していきます。

※原田さんは第2回より登場予定です。

「特権ID管理ができるシステムを導入したいけど、どの製品が良いのだろうか...。」

「CyberArk PAMってどんなことができるのかもう少し詳しく知りたい!」といったお悩みを解決すべく、

「CyberArk PAM」とはどのような製品なのか?何ができるのか?を詳しく解説していきたいと思います。

全10回の大ボリュームでお届けする予定ですので、以降の投稿もお楽しみに!

記念すべき第1回目は、特権IDとは何か?から始め、

特権IDにまつわる事例を交えながら「CyberArk PAM」の紹介をします。

特権ID管理についての基本的な理解があり、「CyberArk PAM」の機能を確認したい方は、

のちほど掲載される第2回を読んでみてください。

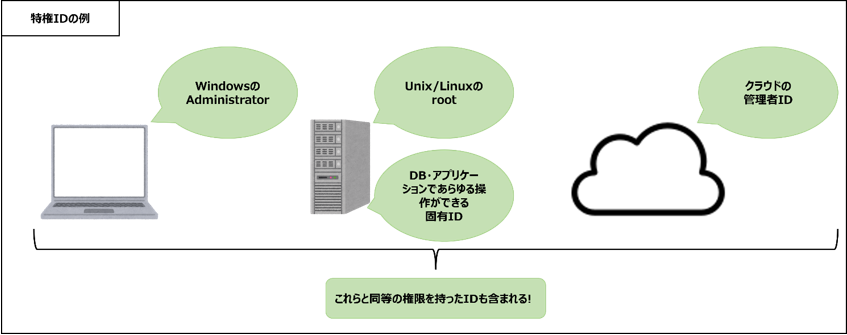

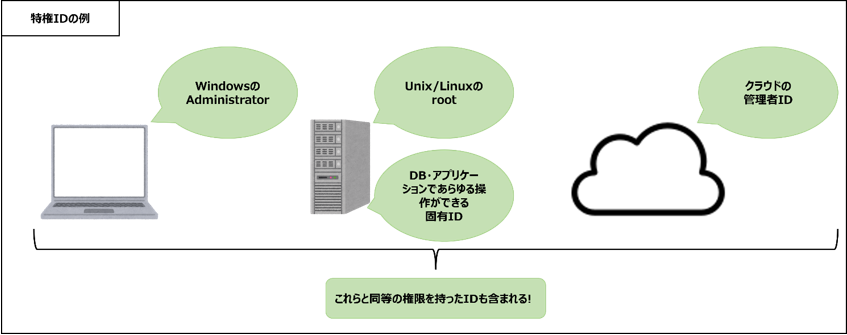

特権IDとは

はじめに特権IDとは何か整理していきます。

特権IDとは、システムの設定変更やインストール、ユーザーの作成・削除など、

システムの中であらゆる権限を持っているアカウントを指します。

システム内で何でもできる力を持つため、システム管理者が運用アカウントとして使用することや、

スクリプトやバッチにあらかじめ特権ID情報を埋め込んで実行するために

使用することも多いのではないでしょうか。

特権IDとは、システムの設定変更やインストール、ユーザーの作成・削除など、

システムの中であらゆる権限を持っているアカウントを指します。

システム内で何でもできる力を持つため、システム管理者が運用アカウントとして使用することや、

スクリプトやバッチにあらかじめ特権ID情報を埋め込んで実行するために

使用することも多いのではないでしょうか。

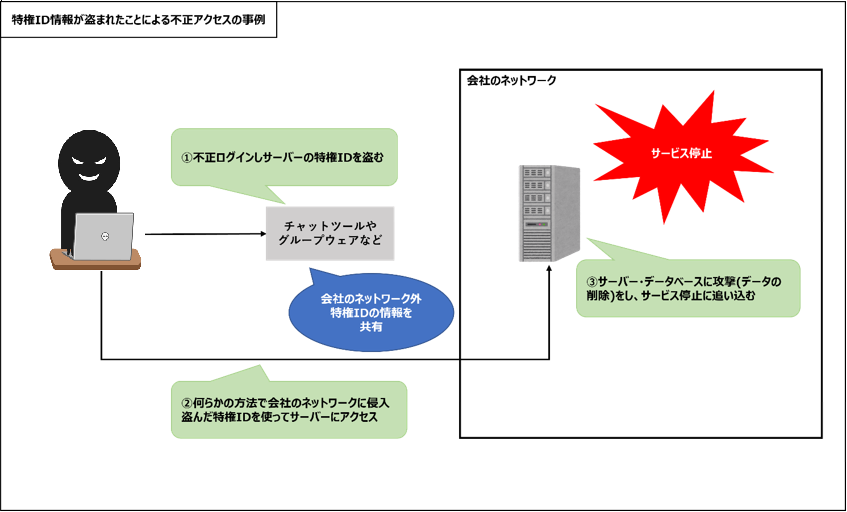

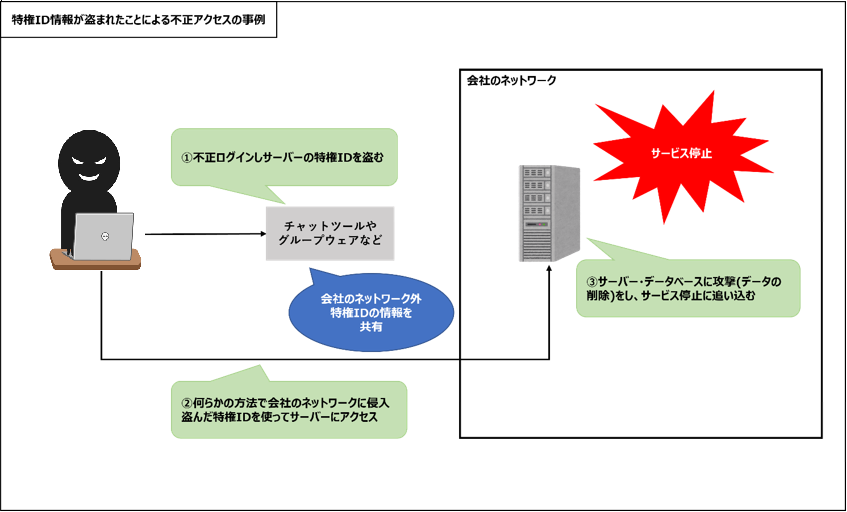

特権IDがどう悪用されるのか

特権IDはあらゆる権限を持っているため、組織の内外を問わず悪意のある者がシステムへの攻撃、

会社の機密情報や顧客情報を盗むための手段として悪用するために狙われやすいアカウントです。

特権IDが一度盗まれるとどのように悪用されてしまうのか、

ここではとある会社で発生した不正アクセスによる事例を話します。

この会社では、復旧のために長期間サービス提供ができなくなり、大きな損害が出ました。

また今回の事例とは異なりますが、

顧客情報や社内の機密情報を保管しているサーバーに不正アクセスされ、

情報を盗まれてしまうケースも数多くあります。

特権IDが悪意のある者に1度盗まれてしまうと、会社の運営に損害を与える攻撃や、

顧客の信頼を失うような攻撃をするために悪用されるリスクがあります。

特権IDを保護しながら適切に管理・運用していくことは、

悪意のある者の攻撃から身を守るために必要な対策と言えます。

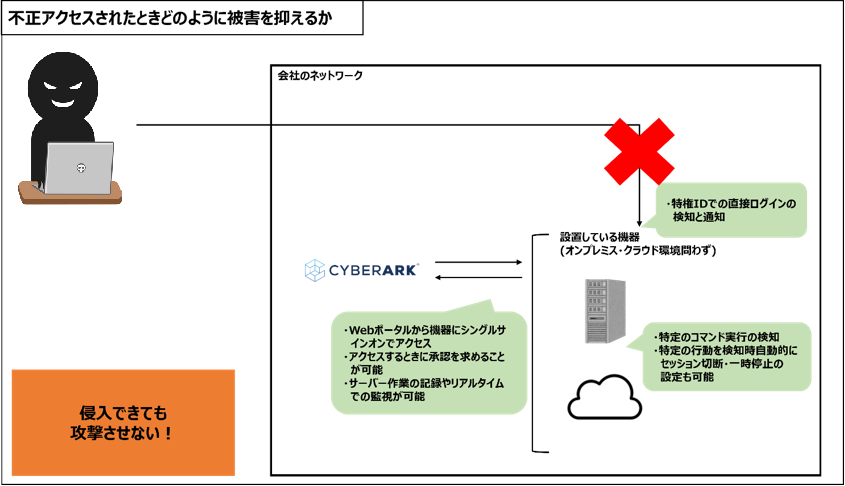

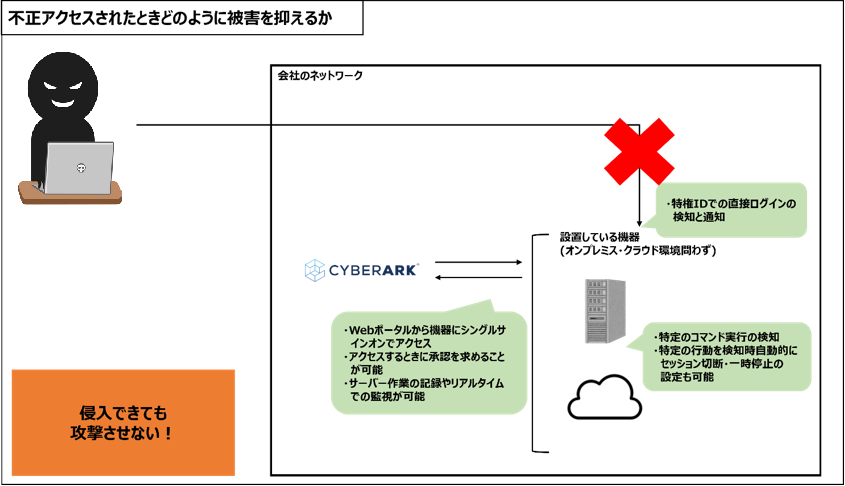

加えて特権IDが盗まれてサーバーへ侵入されてしまった場合に、

その行動を検知して被害を最小限に抑える対策を素早く取れる仕組みづくりも必要です。

会社の機密情報や顧客情報を盗むための手段として悪用するために狙われやすいアカウントです。

特権IDが一度盗まれるとどのように悪用されてしまうのか、

ここではとある会社で発生した不正アクセスによる事例を話します。

この会社では、復旧のために長期間サービス提供ができなくなり、大きな損害が出ました。

また今回の事例とは異なりますが、

顧客情報や社内の機密情報を保管しているサーバーに不正アクセスされ、

情報を盗まれてしまうケースも数多くあります。

特権IDが悪意のある者に1度盗まれてしまうと、会社の運営に損害を与える攻撃や、

顧客の信頼を失うような攻撃をするために悪用されるリスクがあります。

特権IDを保護しながら適切に管理・運用していくことは、

悪意のある者の攻撃から身を守るために必要な対策と言えます。

加えて特権IDが盗まれてサーバーへ侵入されてしまった場合に、

その行動を検知して被害を最小限に抑える対策を素早く取れる仕組みづくりも必要です。

特権ID管理システムCyberArk PAMの紹介

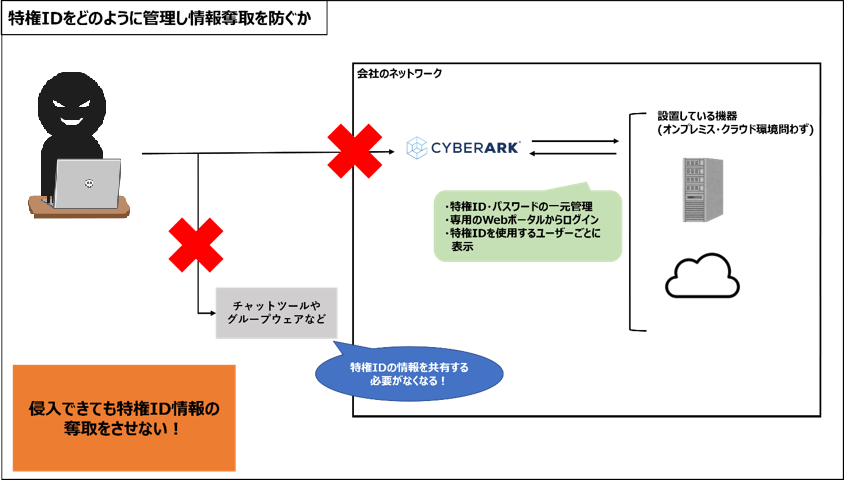

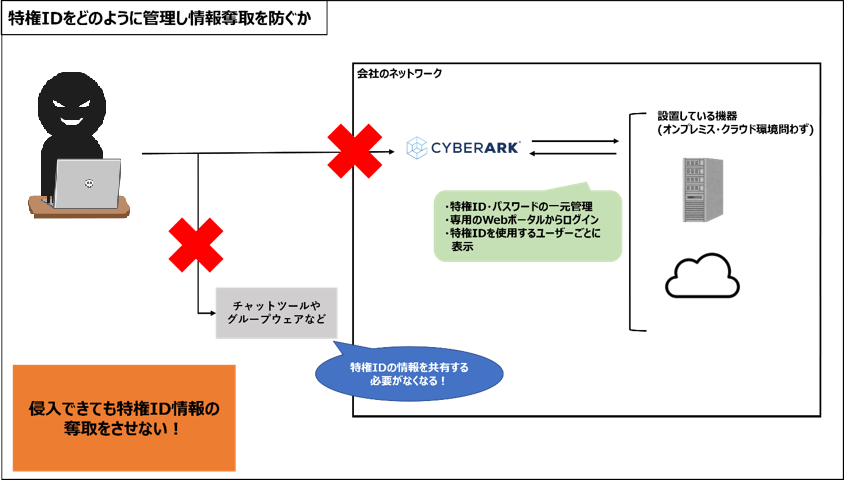

ここでは先ほどの事例をもとに、「CyberArk PAM」を導入するとどのように防げるのか紹介します。

「CyberArk PAM」は特権IDの保護・管理だけではなく、

もし侵入されてしまっても被害を最小限に抑えるための対策がとれるシステムになっています。

また会社のネットワークの中に「CyberArk PAM」を追加することで、

既存のシステム構成を大幅に変更することなく特権ID管理対策ができます。

ここまで特権IDにまつわる話を交えながら、特権ID管理システム「CyberArk PAM」を簡単に紹介しました。

次回は「CyberArk PAM」でできることを詳しく紹介します。

「CyberArk PAM」は特権IDの保護・管理だけではなく、

もし侵入されてしまっても被害を最小限に抑えるための対策がとれるシステムになっています。

また会社のネットワークの中に「CyberArk PAM」を追加することで、

既存のシステム構成を大幅に変更することなく特権ID管理対策ができます。

ここまで特権IDにまつわる話を交えながら、特権ID管理システム「CyberArk PAM」を簡単に紹介しました。

次回は「CyberArk PAM」でできることを詳しく紹介します。