2021年4月23日

【WordPress】対策済み?セキュリティ診断をしてみよう【チェック編】

-

- Category 開発ブログ(技術ブログ)

ご覧いただきありがとうございます。

みなさまは、お使いのWordPressのセキュリティ対策はされていますか?

WordPressは便利なCMSですが、オープンソースということもあって外部から攻撃を受けることも。

そこで、本記事ではよくあるポイントをチェックリスト形式でご紹介。

特別なツールを入れずにご自身でセルフチェックいただけますので、ぜひご活用ください。

では、行ってみましょう!!

はじめに

セルフチェックをはじめる前に、以下の情報をお手元にご用意ください。

【用意するもの】

・インストール済みのWordPressサイト

・URL

・ログインアカウント

では、チェックに入っていきましょう!

セルフチェック

1.WordPress本体

見出しごとにチェックボックスを用意しました。当てはまるものにチェックを入れてきましょう!

【参考URL】

マンガポスターは、こっ恥ずかしくなるストーリーでしたが、パスワードの重要さがバッチリ伝わってきます!

3.XML-RPC、REST API

XML-RPC経由で外部から記事情報への書込みやユーザ情報のハッキングの恐れがあります。

【例】

・WordPressインストール後に設定変更などをしていない

・プラグインなどでXML-RPCを無効化していない

・「xmlrpc.php」へのアクセス制限をかけていない

【確認方法】

・1.「お使いのサイトURL」+「/xmlrpc.xml」へブラウザからアクセスします

例)https://test.my-homepage.local/xmlrpc.php

・2.ブラウザ表示を確認します

「Forbidden」や「404」など・・・ブロックできている!

「XML-RPC server accepts POST requests only.」・・・「POST送信で送ってね」のため3へ進む

・3.チェックサイトへアクセスします

チェックサイト:WordPress XML-RPC Validation Service

https://xmlrpc.eritreo.it/

・4.ご自身のサイトURLを入力し、送信ボタンをクリック!

例)https://test.my-homepage.local/

・5.結果をチェック!

対策済みの場合は以下のようなメッセージが表示されます

「405 このサイト上では XML-RPC サービスが無効になっています。」

利用可能状態の場合は、次回の記事の【対策】をご覧ください。

【解説】XML-RPCとは

・XMLエンコードを使った遠隔手続き呼び出し(Remote Procedure Call)

・外部(スマートフォンなど)からサイトとの連携に利用するものです

・WordPressのXML-RPCでは、記事情報の閲覧や書き込みなどが可能です

【参考URL】

wp_xmlrpc_server | Class | WordPress Developer Resources

https://developer.wordpress.org/reference/classes/wp_xmlrpc_server/

xmlrpc.phpはWordPressへのインストールディレクトリにあります。次回記事で対策方法を紹介します!

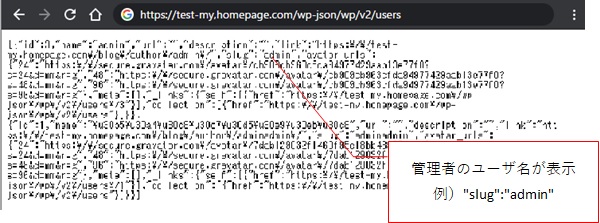

XML-RPCと同様にREST-API経由で外部から記事情報への書込みやユーザ情報のハッキングの恐れがあります。

【確認方法】

・1.ブラウザのアドレスバーへURLを入力します。

お使いのドメインの後ろに「/wp-json/wp/v2/users」を続けて入力しましょう。

例) https://test.my.homepage.com/wp-json/wp/v2/users

・2.URLへアクセスします。

【解説】REST-APIとは

・外部からWebシステムを利用するためのAPI

・セッションや状態管理は行いません(RESTful API)

・RESTはREpresentational State Transferの略です

・外部(スマートフォンなど)からサイトとの連携に利用するものです

・WordPressでは認証方式が3種容易されています(クッキー認証、OAuth認証、アプリケーションパスワード/Basic認証)

【参考URL】

Reference | REST API Handbook | WordPress Developer Resources

https://developer.wordpress.org/rest-api/reference/

xmlrpc.phpはID&パスワードをxml形式で送信して利用しますが、REST-APIは認証方式が3種用意されておりよりセキュアな利用が可能です。

コチラも次回記事で対策を紹介します。

診断結果

まとめ

どれもセキュリティ上、重要なものなので1つ以上当てはまった場合は要注意!

大切なコンテンツを守るためにもぜひ対策を!

今回お伝えしきれなかった内容は

次回【対策編】で紹介予定です。

※近日公開予定

関連記事