こんにちは、ServiceNow担当のT.Sです。

この記事では、ServiceNowの脆弱性管理(Vulnerability Response)についてご紹介します。

この記事では、ServiceNowの脆弱性管理(Vulnerability Response)についてご紹介します。

- ・脆弱性管理(Vulnerability Response) とは

- ・期待できる導入効果

- ・脆弱性管理で利用可能なコネクタ・プラグイン群

- ・脆弱性管理 - 外部連携の設定(Qualys)

- ・脆弱性管理 - 動作確認

- ・終わりに

脆弱性管理(Vulnerability Response) とは

Vulnerability Reponseは、ServiceNow製品の「Security Operations」に分類されています。

Qualys/Tenable/Rapid7などの脆弱性スキャナーよりデータを取り込み、

適切な担当者にアサインおよび脆弱性対応を行う為のソリューションを展開します。

はじめに注意すべき点として、ServiceNowのVulnerability Reponse製品は単体で動作するものではなく、

外部との脆弱性スキャナーとの連携が必要となります。

脆弱性スキャナーより脆弱性情報を取得し、ServiceNowの構成情報(CMDB)と紐づけを行うことで、脆弱性の発見および脆弱性の対応をServiceNowのソリューションを使用して円滑に行うことが可能です。

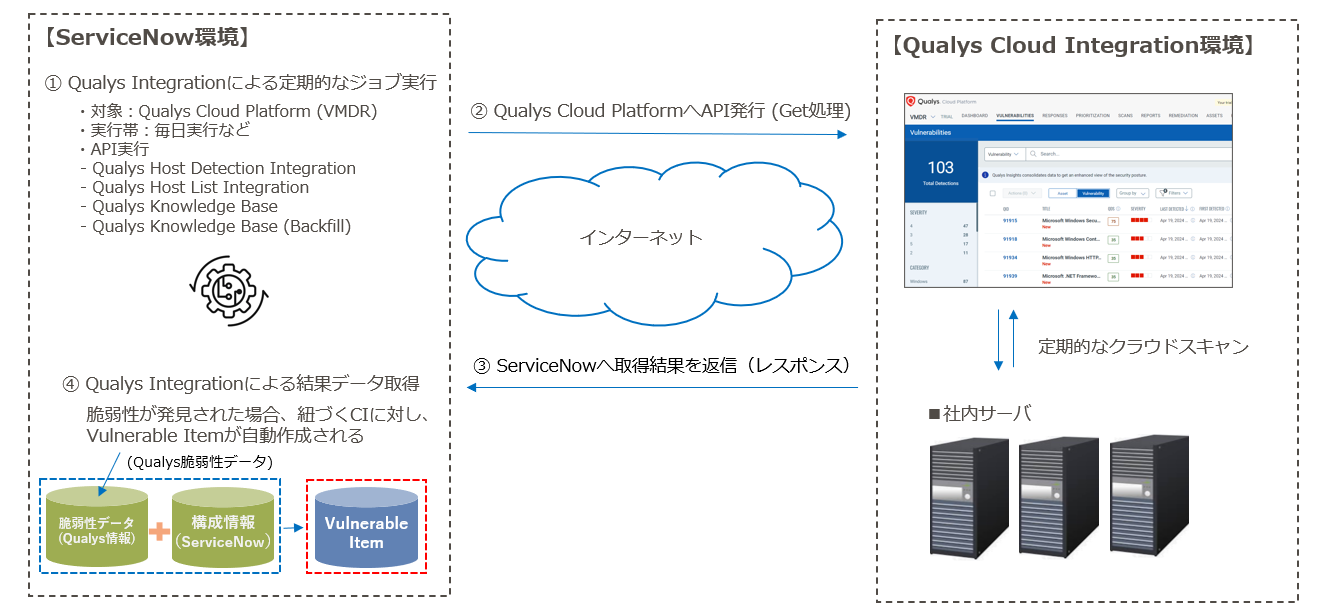

■ ServiceNow ⇔ 脆弱性スキャナー間の連携イメージ ※例)Qualys連携

Qualys/Tenable/Rapid7などの脆弱性スキャナーよりデータを取り込み、

適切な担当者にアサインおよび脆弱性対応を行う為のソリューションを展開します。

はじめに注意すべき点として、ServiceNowのVulnerability Reponse製品は単体で動作するものではなく、

外部との脆弱性スキャナーとの連携が必要となります。

脆弱性スキャナーより脆弱性情報を取得し、ServiceNowの構成情報(CMDB)と紐づけを行うことで、脆弱性の発見および脆弱性の対応をServiceNowのソリューションを使用して円滑に行うことが可能です。

■ ServiceNow ⇔ 脆弱性スキャナー間の連携イメージ ※例)Qualys連携

期待できる導入効果

脆弱性管理業務においての主役は各社の脆弱性スキャナーツールです。

では、ServiceNowを導入することでどのような効果が期待できるのでしょうか。

その答えは、ServiceNowの特徴である「様々な業務・サービスを単一プラットフォーム上に統合し、業務の標準化・可視化・自動化」にあります。この特徴により、ServiceNowを中心とした「ハブ」としての効果が期待できます。

具体的には、ServiceNowが複数サービスからの情報を取得・統合し、

CMDBをはじめ、インスタンス内の様々な機能間の情報を繋ぐ「ハブ」として利活用できます。

また、ダッシュボード・レポート・ワークスペースの共通機能を活用したり、

ローコード・ノーコードで実現できるプラットフォーム上での拡張性によって、

さらに導入の価値を高めることができます。

では、ServiceNowを導入することでどのような効果が期待できるのでしょうか。

その答えは、ServiceNowの特徴である「様々な業務・サービスを単一プラットフォーム上に統合し、業務の標準化・可視化・自動化」にあります。この特徴により、ServiceNowを中心とした「ハブ」としての効果が期待できます。

具体的には、ServiceNowが複数サービスからの情報を取得・統合し、

CMDBをはじめ、インスタンス内の様々な機能間の情報を繋ぐ「ハブ」として利活用できます。

また、ダッシュボード・レポート・ワークスペースの共通機能を活用したり、

ローコード・ノーコードで実現できるプラットフォーム上での拡張性によって、

さらに導入の価値を高めることができます。

脆弱性管理で利用可能なコネクタ・プラグイン群

Vulnerability Responseには、外部連携のための多くのコネクタ・プラグインが用意されています。

既に脆弱性管理ツールを利用されている場合は、ServiceNowの導入は比較的容易に実現できます。

■利用可能なコネクタ一覧

・Qualys Tenable、Rapid7、CrowdStrike、Microsoft Defender、Veracode

■必要なプラグイン一覧

・Vulnerability Response [sn_vul]

・Qualys Integration for Security Operations [sn_vul_qualys] ※Qualysツールの場合

既に脆弱性管理ツールを利用されている場合は、ServiceNowの導入は比較的容易に実現できます。

■利用可能なコネクタ一覧

・Qualys Tenable、Rapid7、CrowdStrike、Microsoft Defender、Veracode

■必要なプラグイン一覧

・Vulnerability Response [sn_vul]

・Qualys Integration for Security Operations [sn_vul_qualys] ※Qualysツールの場合

脆弱性管理 - 外部連携の設定(Qualys)

ここからは主要な設定箇所について説明します。

例として、ServiceNowとQualys間における設定についてご紹介します。

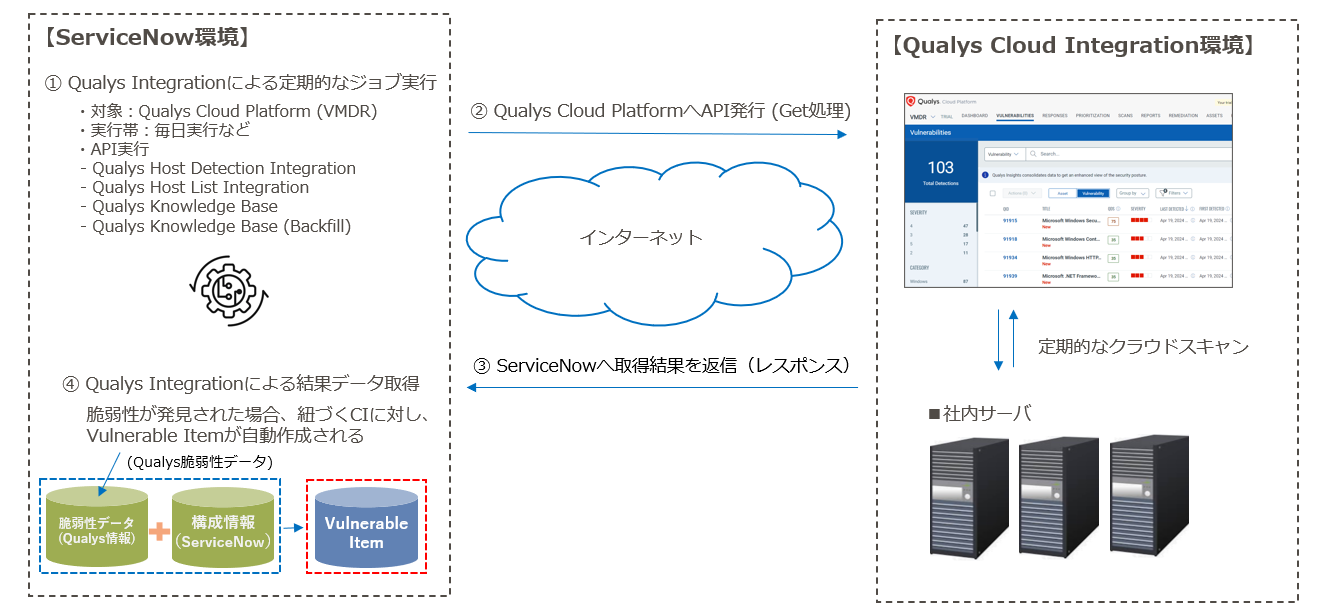

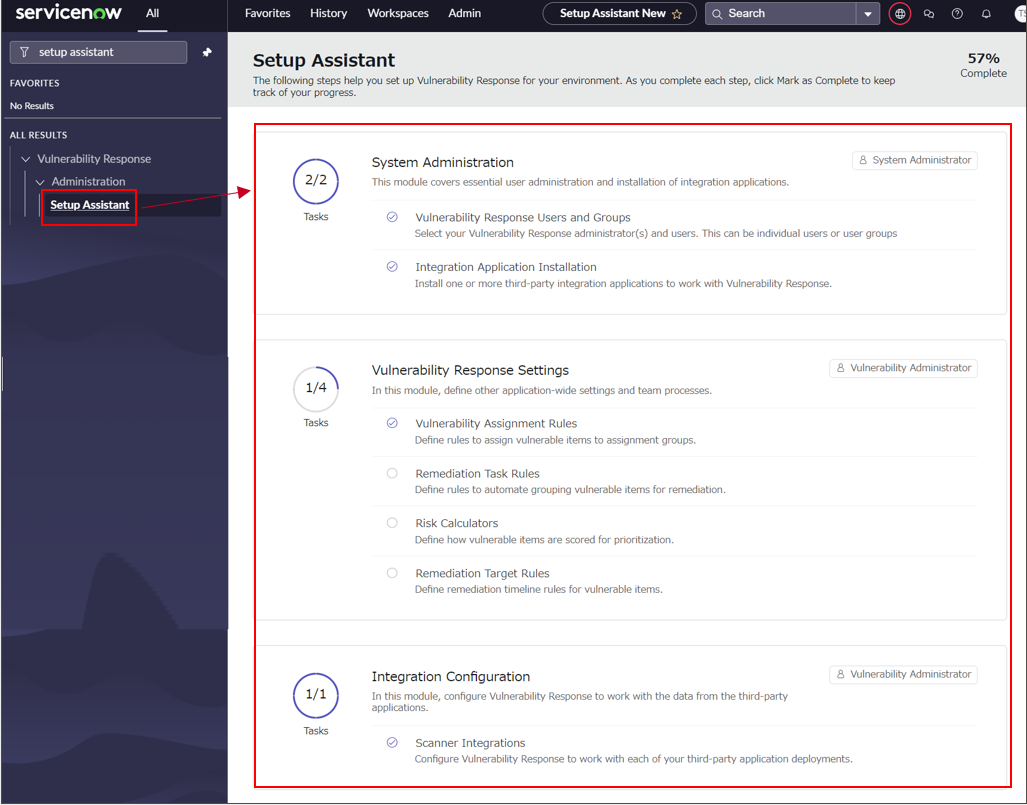

■ServiceNow初期セットアップ:Qualys連携

・外部との連携に必要な認証設定・データ取り込み設定を行います。

※ [Vulnerability Response] - [Administration] - [Setup Assistant]より、容易にセットアップが可能です。

【認証設定】

・Qualys資格情報を登録します。事前にQualys VMDRへのアクセス権を持つIDを用意する必要があります。

【データ取り込み設定】

・認証設定後、引き続き以下設定を行います。

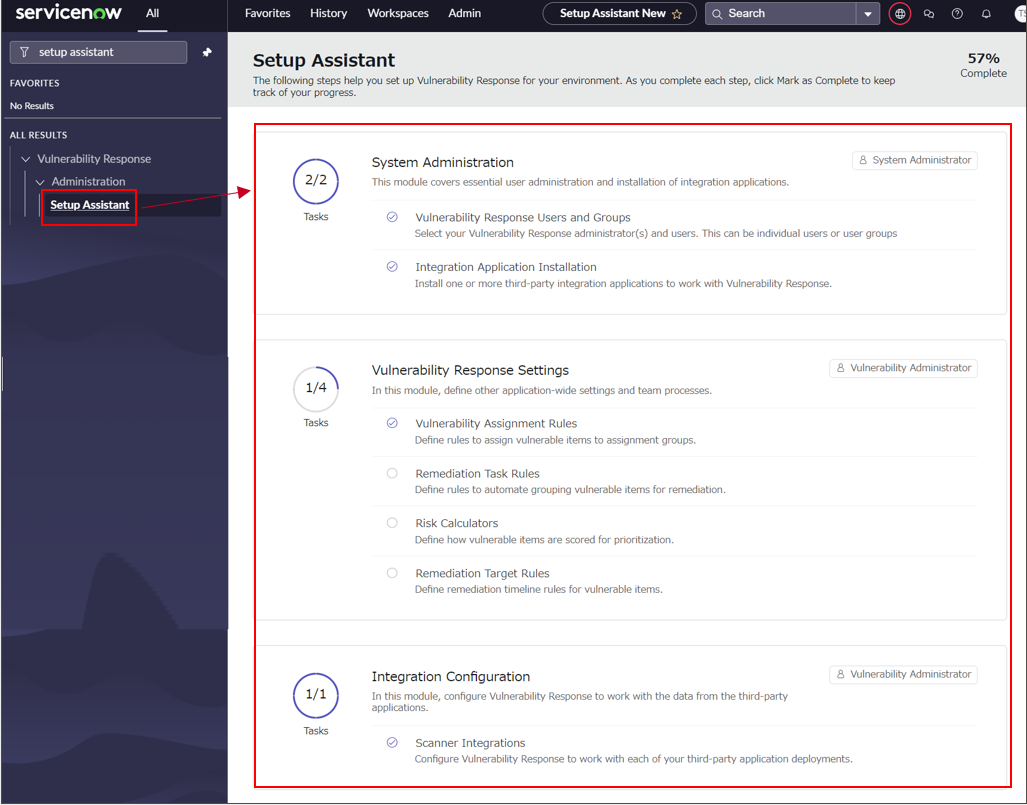

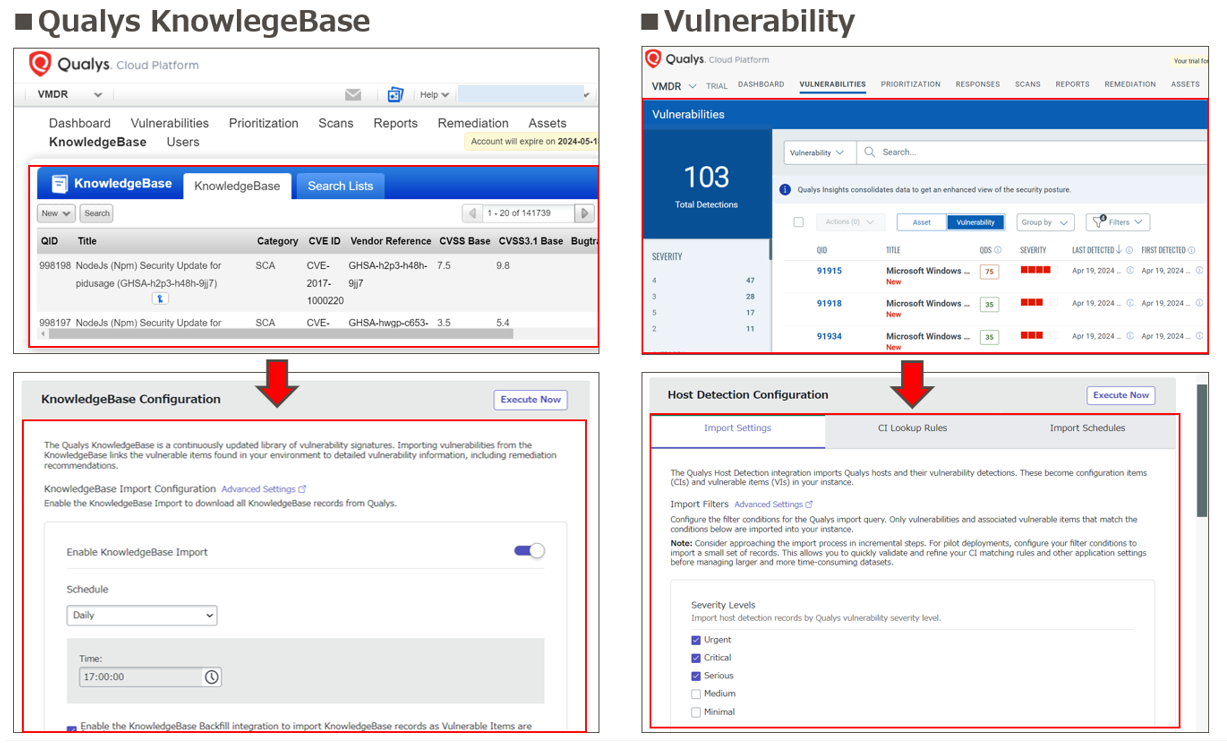

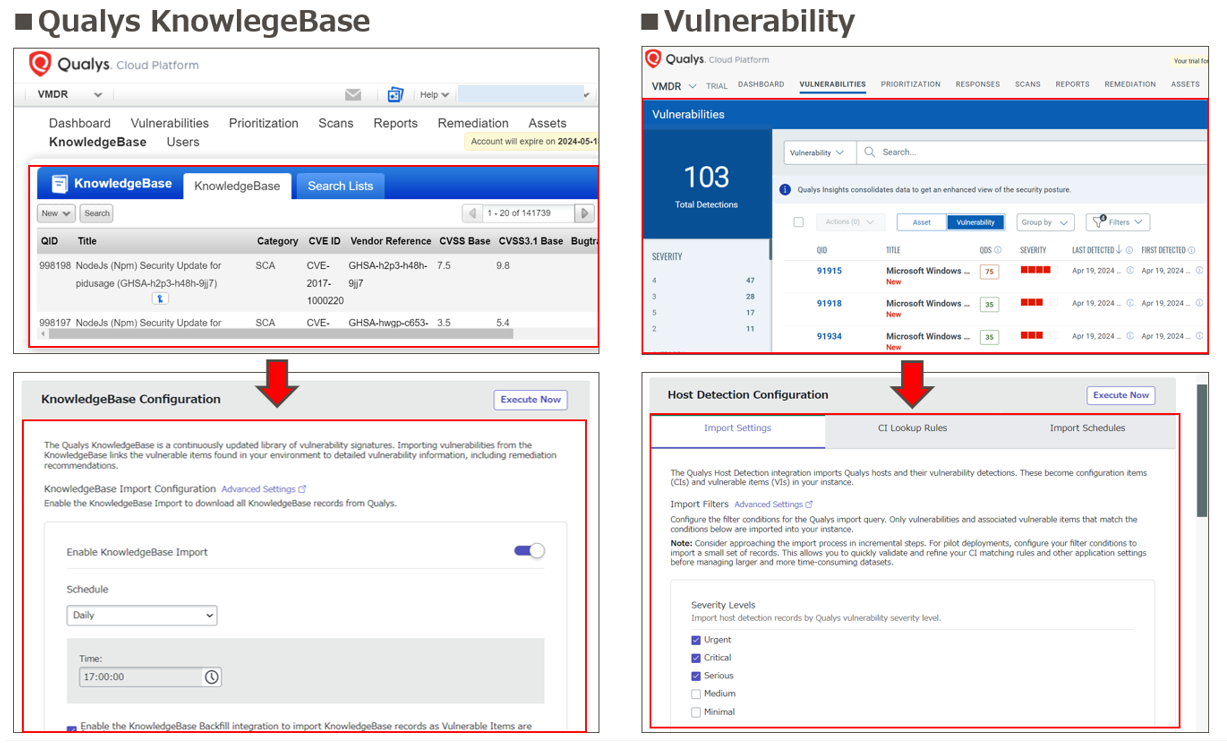

1.Qualys Knowledge Base (脆弱性情報データ)

⇒ 継続的に更新される脆弱性シグネチャのライブラリ。発見された脆弱性に対し、修復の推奨事項を含む詳細な脆弱性情報としてリンクされます。ServiceNowでは「KnowledgeBase」に紐づきます。

2.Vulnerability (脆弱性検知データ)

⇒ 定期的なクラウドスキャンによって、実際にマシンに紐づく脆弱性が検知されたデータ。ServiceNowでは「Host Detection」に紐づきます。

例として、ServiceNowとQualys間における設定についてご紹介します。

■ServiceNow初期セットアップ:Qualys連携

・外部との連携に必要な認証設定・データ取り込み設定を行います。

※ [Vulnerability Response] - [Administration] - [Setup Assistant]より、容易にセットアップが可能です。

【認証設定】

・Qualys資格情報を登録します。事前にQualys VMDRへのアクセス権を持つIDを用意する必要があります。

【データ取り込み設定】

・認証設定後、引き続き以下設定を行います。

1.Qualys Knowledge Base (脆弱性情報データ)

⇒ 継続的に更新される脆弱性シグネチャのライブラリ。発見された脆弱性に対し、修復の推奨事項を含む詳細な脆弱性情報としてリンクされます。ServiceNowでは「KnowledgeBase」に紐づきます。

2.Vulnerability (脆弱性検知データ)

⇒ 定期的なクラウドスキャンによって、実際にマシンに紐づく脆弱性が検知されたデータ。ServiceNowでは「Host Detection」に紐づきます。

脆弱性管理 - 動作確認

Qualys連携の設定が完了した後、ここからは簡単な動作イメージをご紹介します。

主な流れとしては以下の通りです。

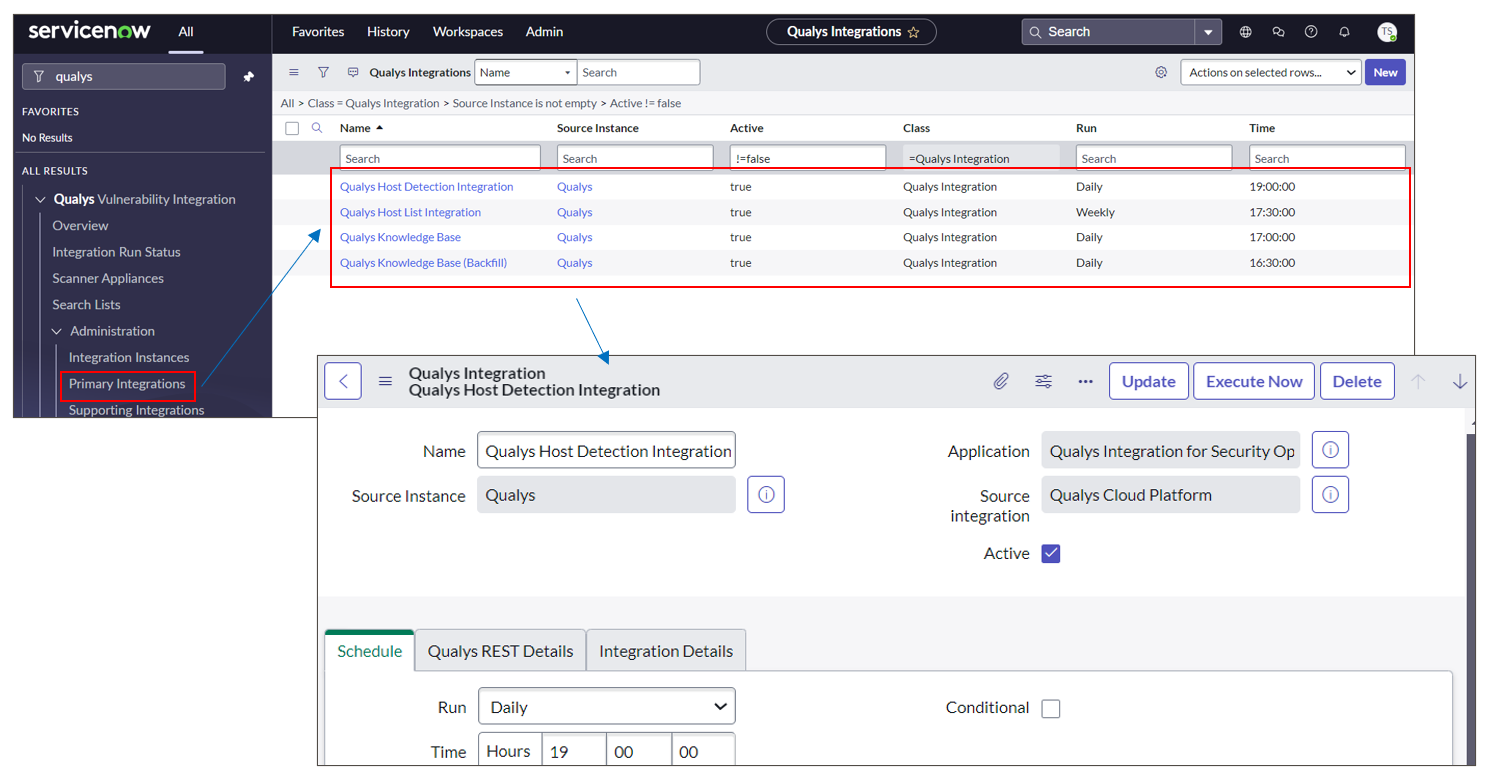

1.定期的なスケジュール実行:

・Qualysからデータの取得を行います。初期設定した内容に基づき、定期的な実行が行われます。

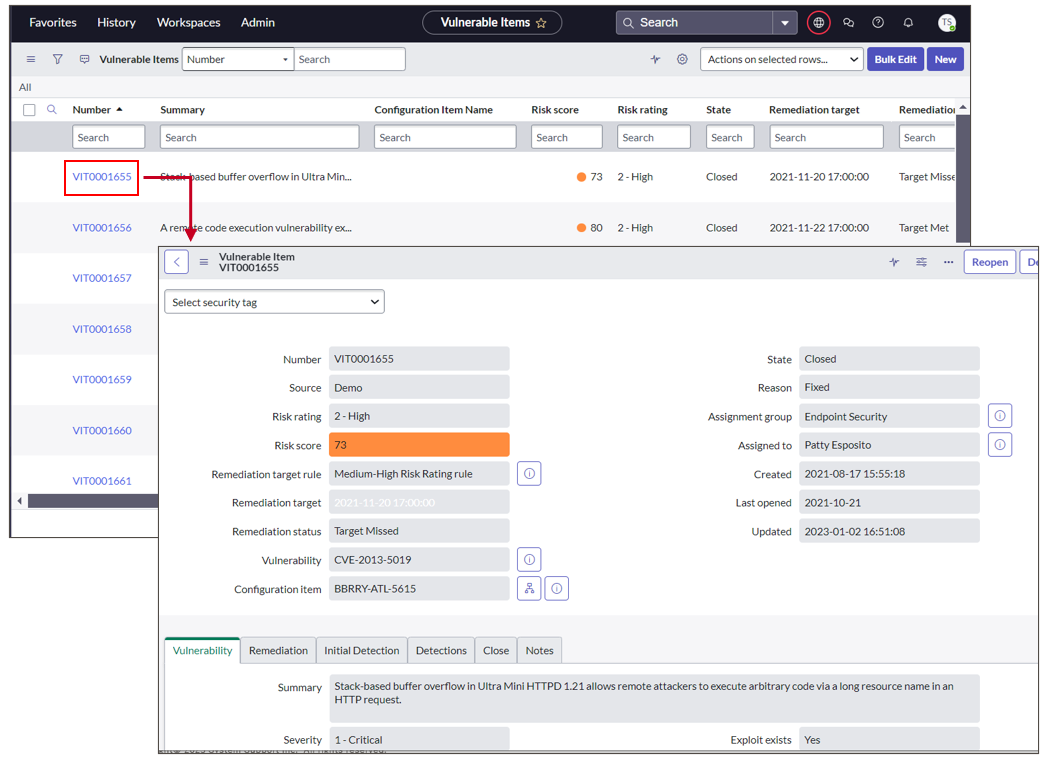

2.脆弱性アイテム管理:

・Qulay連携にてデータ取得後、ServicewNow側では脆弱性アイテム(Vulnerable Item)が生成されます。

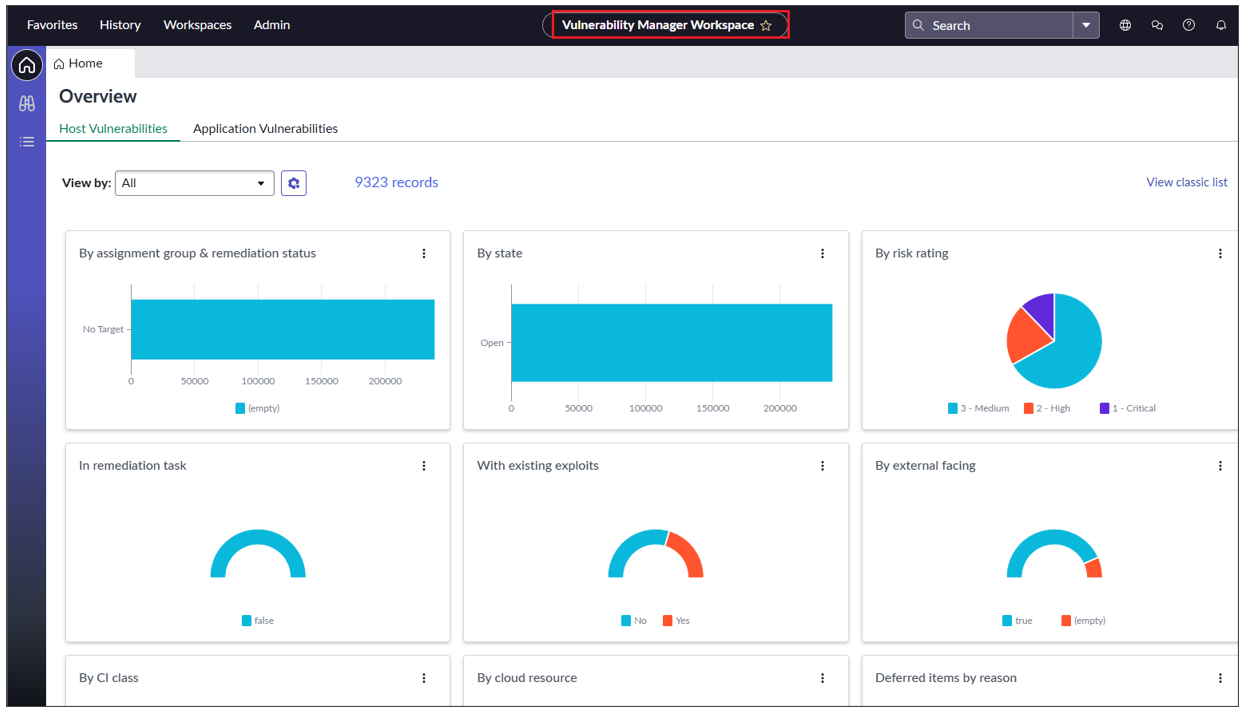

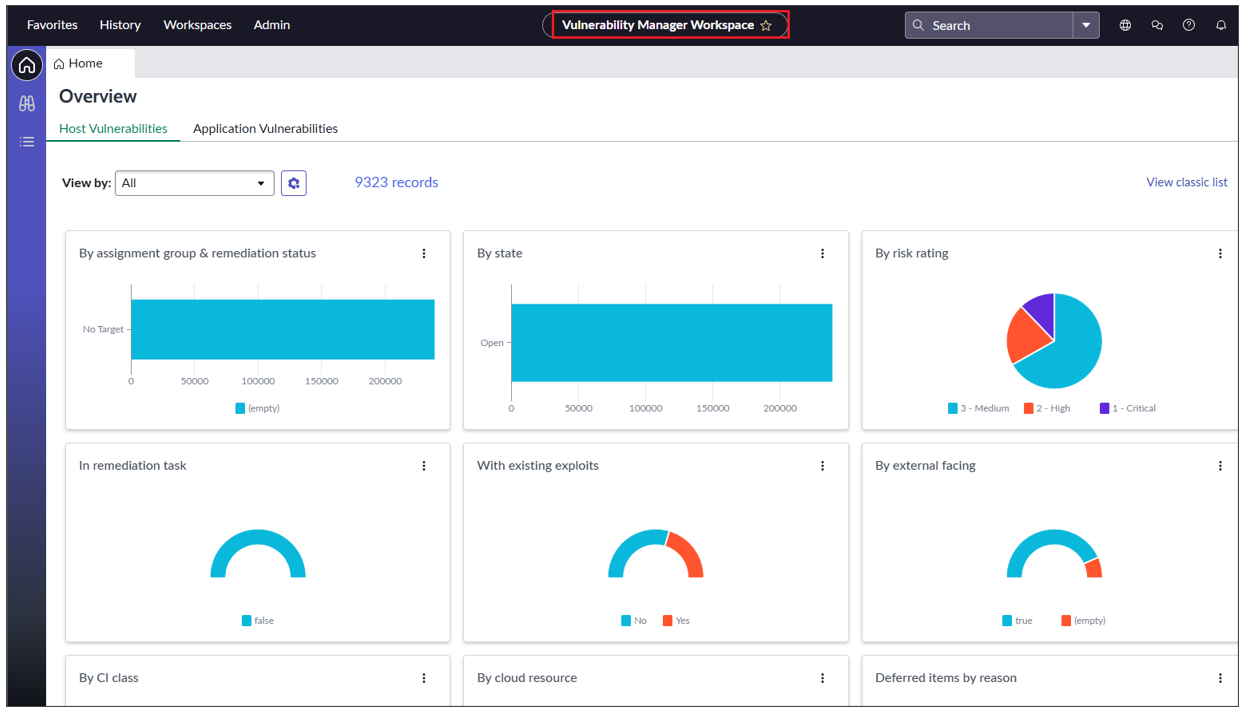

3.脆弱性管理ワークスペース(Vulnerability Manager Workspace):

・脆弱性管理に必要な統計情報が表示されます。

・Security Operation専用のワークスペースが標準で用意されております。

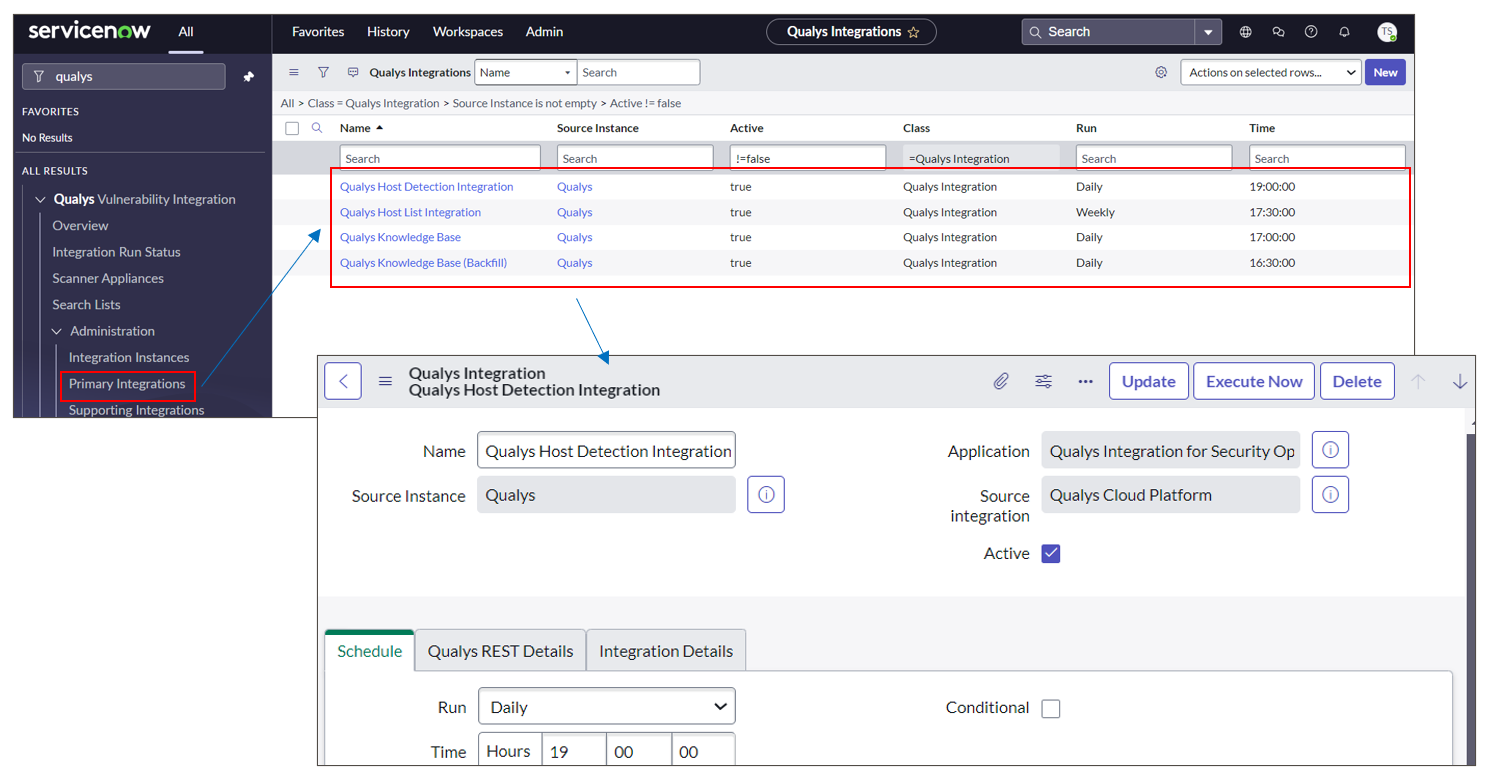

【定期的なスケジュール実行】

・初期設定で構成した「KnowledgeBase」と「Host Detection」用のスケジュールジョブにより、指定した時間帯にてスケジュール実行されます。

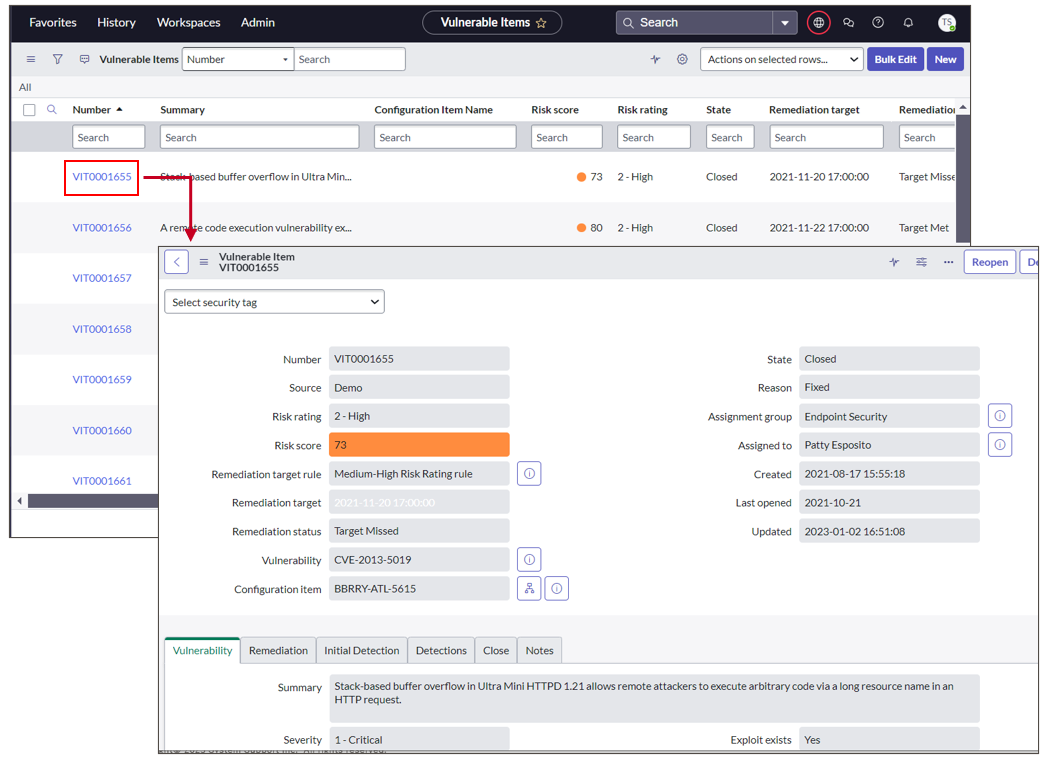

【脆弱性アイテム管理】

・定期的なスケジュール実行によって自動取得した脆弱性データが入ります。ServiceNowの脆弱性アイテム(Vulnerable Item)として管理されます。

【脆弱性管理ワークスペース(Vulnerability Manager Workspace)】

・ネクストエクスペリエンスUIの脆弱性ワークスペース(Vulnerability Manager Workspace)からダッシュボード機能を活用することで、様々な脆弱性を追跡および分析することができます。

主な流れとしては以下の通りです。

1.定期的なスケジュール実行:

・Qualysからデータの取得を行います。初期設定した内容に基づき、定期的な実行が行われます。

2.脆弱性アイテム管理:

・Qulay連携にてデータ取得後、ServicewNow側では脆弱性アイテム(Vulnerable Item)が生成されます。

3.脆弱性管理ワークスペース(Vulnerability Manager Workspace):

・脆弱性管理に必要な統計情報が表示されます。

・Security Operation専用のワークスペースが標準で用意されております。

【定期的なスケジュール実行】

・初期設定で構成した「KnowledgeBase」と「Host Detection」用のスケジュールジョブにより、指定した時間帯にてスケジュール実行されます。

【脆弱性アイテム管理】

・定期的なスケジュール実行によって自動取得した脆弱性データが入ります。ServiceNowの脆弱性アイテム(Vulnerable Item)として管理されます。

【脆弱性管理ワークスペース(Vulnerability Manager Workspace)】

・ネクストエクスペリエンスUIの脆弱性ワークスペース(Vulnerability Manager Workspace)からダッシュボード機能を活用することで、様々な脆弱性を追跡および分析することができます。

終わりに

さて、今回は脆弱性管理アプリケーションの導入情報までをご紹介しました。

導入後は運用に必要な機能などもあるため、本記事の内容はまだまだ触り部分となりますが、ご覧になられた皆様が理解を深めて頂ければ幸いです。

今後もServiceNowが持つ機能やその活用方法、実践的な導入ノウハウやカスタマイズ方法など、幅広い内容を発信していきたいと思います。

ServiceNowの高度な実装には、弊社のServiceNow導入サービスをよろしくお願いいたします。ServiceNowについて更に詳しく知りたい方は、ServiceNowに熟知したSTSメンバーがよりよいシステム構築をご提案しますので、ぜひご相談ください。

導入後は運用に必要な機能などもあるため、本記事の内容はまだまだ触り部分となりますが、ご覧になられた皆様が理解を深めて頂ければ幸いです。

今後もServiceNowが持つ機能やその活用方法、実践的な導入ノウハウやカスタマイズ方法など、幅広い内容を発信していきたいと思います。

ServiceNowの高度な実装には、弊社のServiceNow導入サービスをよろしくお願いいたします。ServiceNowについて更に詳しく知りたい方は、ServiceNowに熟知したSTSメンバーがよりよいシステム構築をご提案しますので、ぜひご相談ください。