みなさんこんにちは!

CyberArkチームのIkemoです!

今回もCyberArk PAMについて紹介します!

第9回では不審なログインや操作を自動で検知する機能を試してみます。

前回はアカウントがどう利用されたのかを人の目で確認・監視をしました。

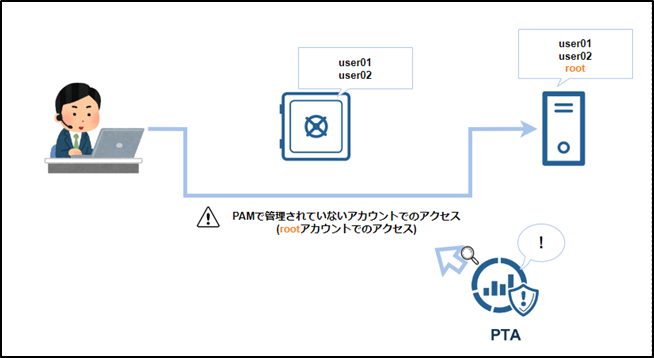

ただし、すべてを人の目で監査・監視するのは手間ですし、PAMで管理されていないアカウントの利用は監査できません。

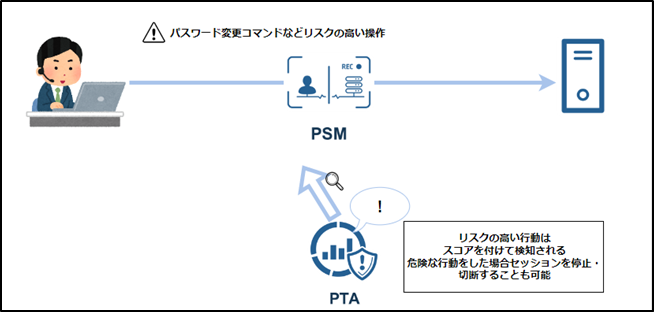

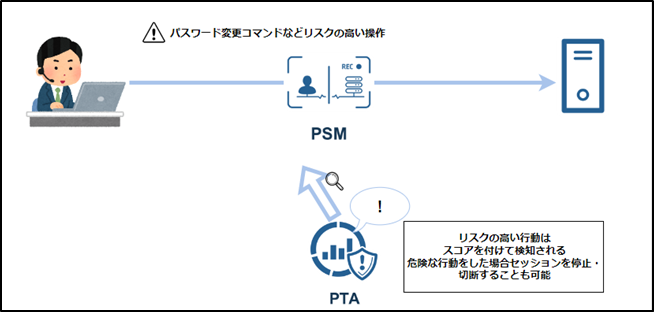

そこで今回は、PTA(Privilege threat Analytics)と呼ばれる機能を使い

PAMで管理されていないアカウントの利用を検知し、自動でリスクの高い行動や不審な行動を検知してみます。

CyberArkチームのIkemoです!

今回もCyberArk PAMについて紹介します!

第9回では不審なログインや操作を自動で検知する機能を試してみます。

前回はアカウントがどう利用されたのかを人の目で確認・監視をしました。

ただし、すべてを人の目で監査・監視するのは手間ですし、PAMで管理されていないアカウントの利用は監査できません。

そこで今回は、PTA(Privilege threat Analytics)と呼ばれる機能を使い

PAMで管理されていないアカウントの利用を検知し、自動でリスクの高い行動や不審な行動を検知してみます。

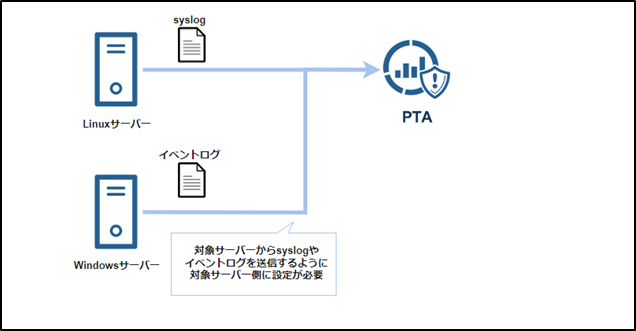

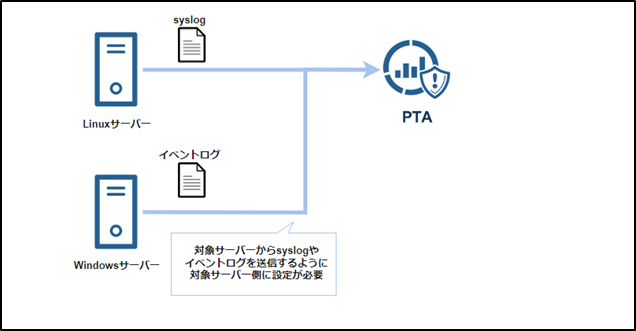

前提条件

PTAの動作の前提として、SIEMや対象サーバーと連携しsyslog等がPTAサーバーに送信されている必要があります。

SyslogはそのままPTAへ送信で大丈夫ですが、WindowsはPTA用のエージェントが必要です。

SyslogはそのままPTAへ送信で大丈夫ですが、WindowsはPTA用のエージェントが必要です。

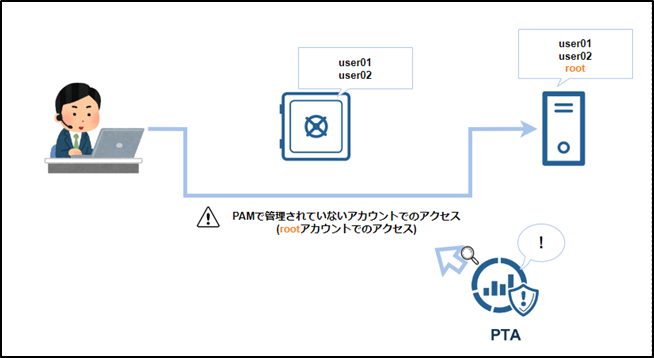

PAMで管理されていないアカウントの利用を検知

PTAを利用することで、PAMで管理されていない特権アカウントのログインを検知でき、設定次第では自動でPAMに登録を行うことができます。

では実際に検知をしてみましょう。

PTAではデフォルトでLinuxサーバーの「root」アカウントは特権アカウントとして検知します。

そのためrootと名前の付く特権アカウントがログインしたときに検知ができるようになります。

では、検知されるか確認してみましょう。

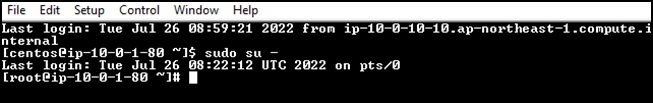

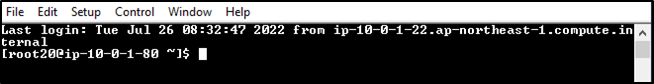

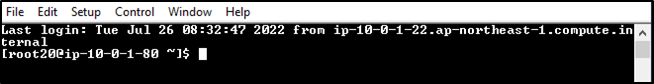

PAMで管理されていない「root」アカウントでログインをしてみます。

上記が検知されたことを確認します。

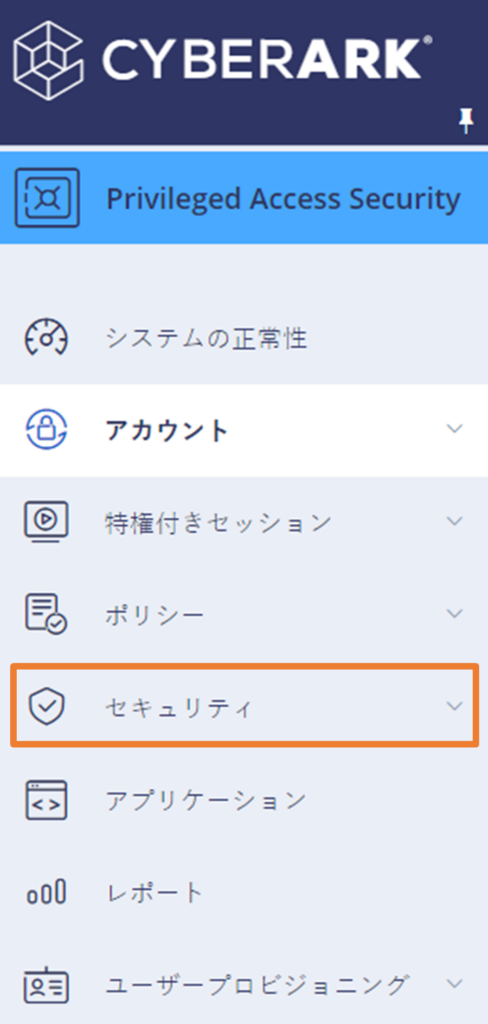

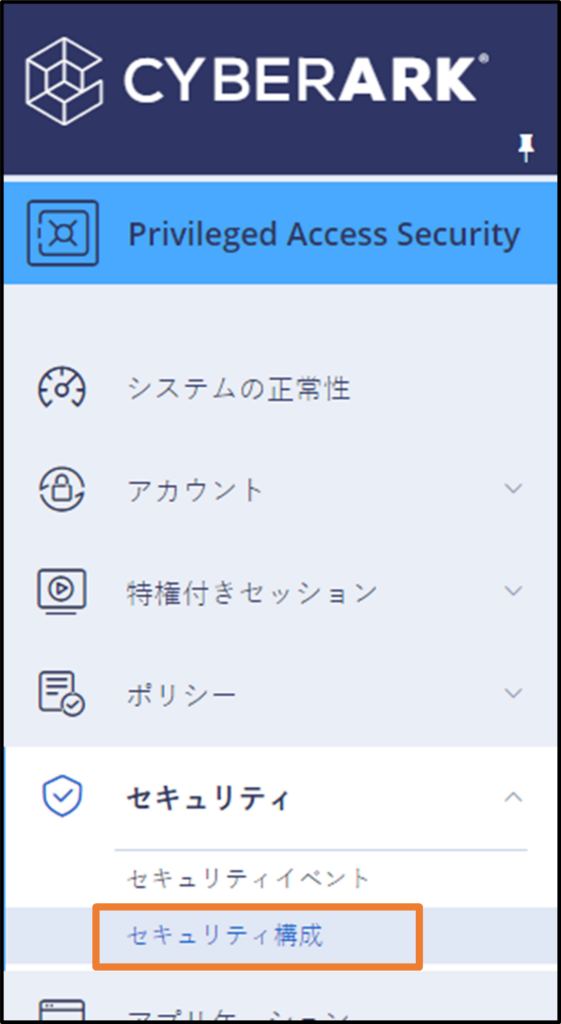

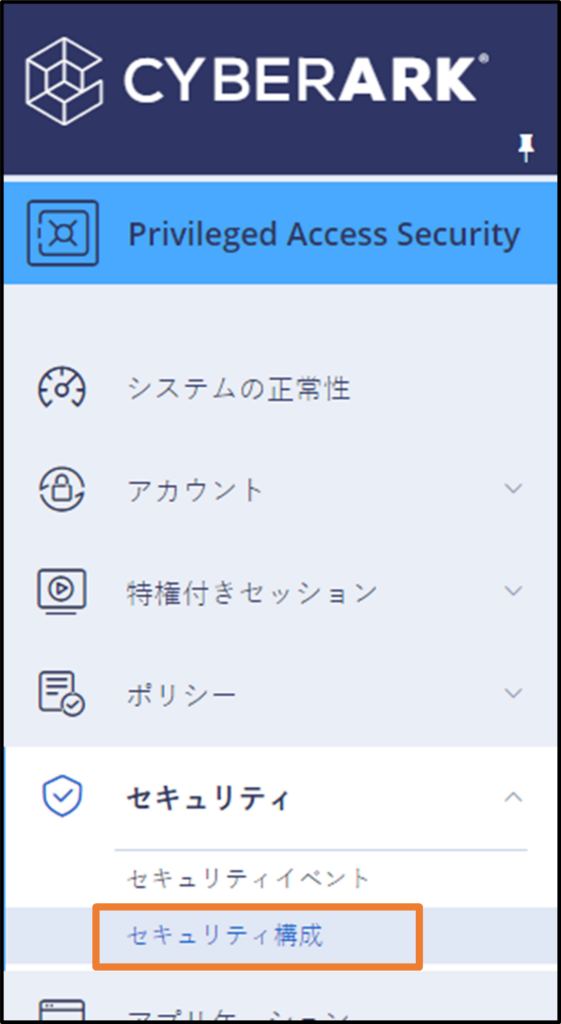

管理者としてPVWAにログインし、左メニューからセキュリティタブを開きます。

すると、以下のように管理されていないアカウントでのログインが検出されています。

これで、管理されていないアカウントでのアクセスがあった場合、検知ができることを確認できました。

では実際に検知をしてみましょう。

PTAではデフォルトでLinuxサーバーの「root」アカウントは特権アカウントとして検知します。

そのためrootと名前の付く特権アカウントがログインしたときに検知ができるようになります。

では、検知されるか確認してみましょう。

PAMで管理されていない「root」アカウントでログインをしてみます。

上記が検知されたことを確認します。

管理者としてPVWAにログインし、左メニューからセキュリティタブを開きます。

すると、以下のように管理されていないアカウントでのログインが検出されています。

これで、管理されていないアカウントでのアクセスがあった場合、検知ができることを確認できました。

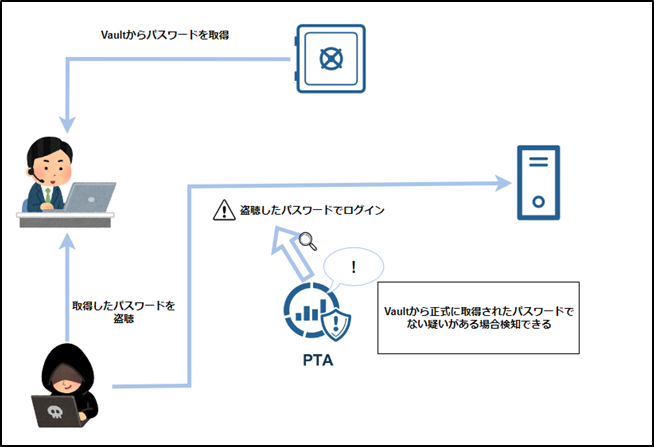

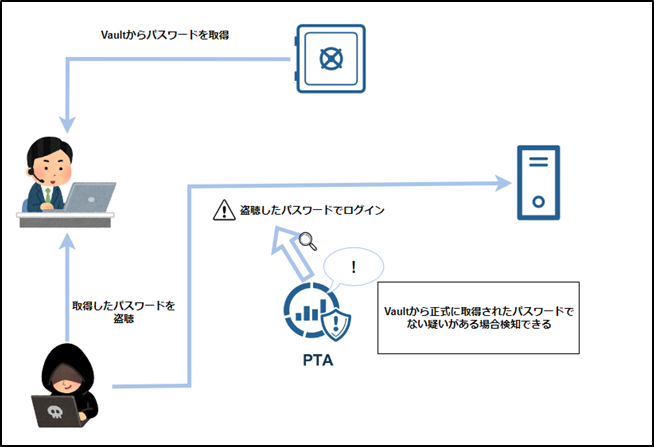

パスワード盗難の疑いの検知

PAMで管理されているアカウントがPAMを経由せずに接続された場合、

それはアカウントのパスワードが、悪意ある人に盗まれている可能性があります。

PTAでは上記のようなパスワード情報の盗難の疑いを検知できます。

また、パスワード盗難の疑いがあった場合にはパスワードの変更を行い対策しますが、

設定次第でPTAは自動でパスワードの変更を行うことが可能です。

では、実際に検知を試してみましょう

Vaultを介さず手に入れた、手元に保存されている鍵ファイルを使ってサーバーへログインします。

では検知されているかを確かめてみます。

PVWAにログインし、左メニューから「セキュリティ」を開きます。

セキュリティイベントとして「ログイン情報が盗まれた疑い」が通知されているのが確認できます。

これで、パスワード盗難の疑いを検知できることが確認できました。

それはアカウントのパスワードが、悪意ある人に盗まれている可能性があります。

PTAでは上記のようなパスワード情報の盗難の疑いを検知できます。

また、パスワード盗難の疑いがあった場合にはパスワードの変更を行い対策しますが、

設定次第でPTAは自動でパスワードの変更を行うことが可能です。

では、実際に検知を試してみましょう

Vaultを介さず手に入れた、手元に保存されている鍵ファイルを使ってサーバーへログインします。

では検知されているかを確かめてみます。

PVWAにログインし、左メニューから「セキュリティ」を開きます。

セキュリティイベントとして「ログイン情報が盗まれた疑い」が通知されているのが確認できます。

これで、パスワード盗難の疑いを検知できることが確認できました。

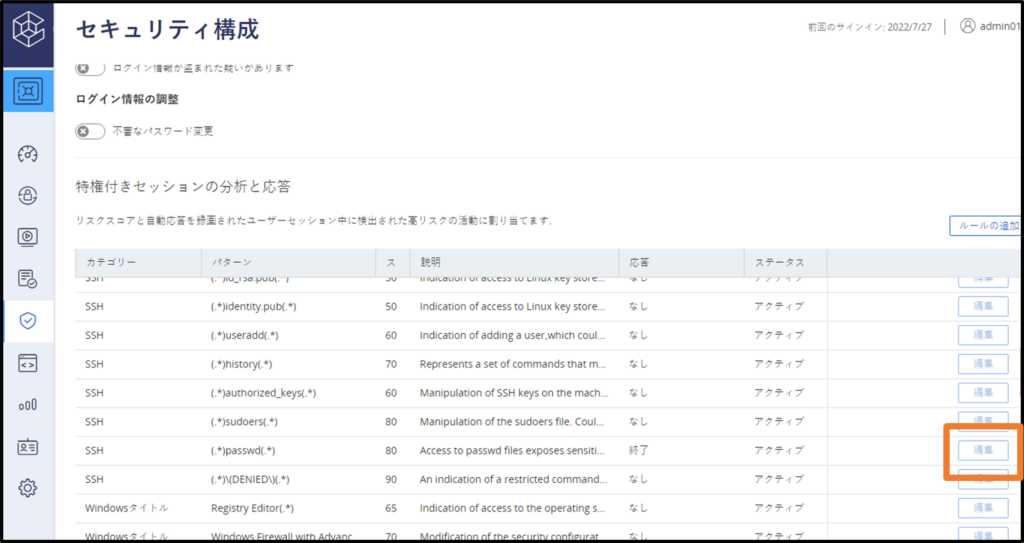

不審な操作の検知・自動停止

ユーザーを追加する、ユーザーのパスワードを変更する、ファイルの権限を変更するなど

特権アカウントを利用する上でリスクの高い行動にスコアを付けて検知することができます。

また、ユーザーの追加などリスクの高い行動は、その場でセッションを停止・切断することができます。

今回はパスワードを直接変更する行為を検知し、セッションを自動で切断してみようと思います。

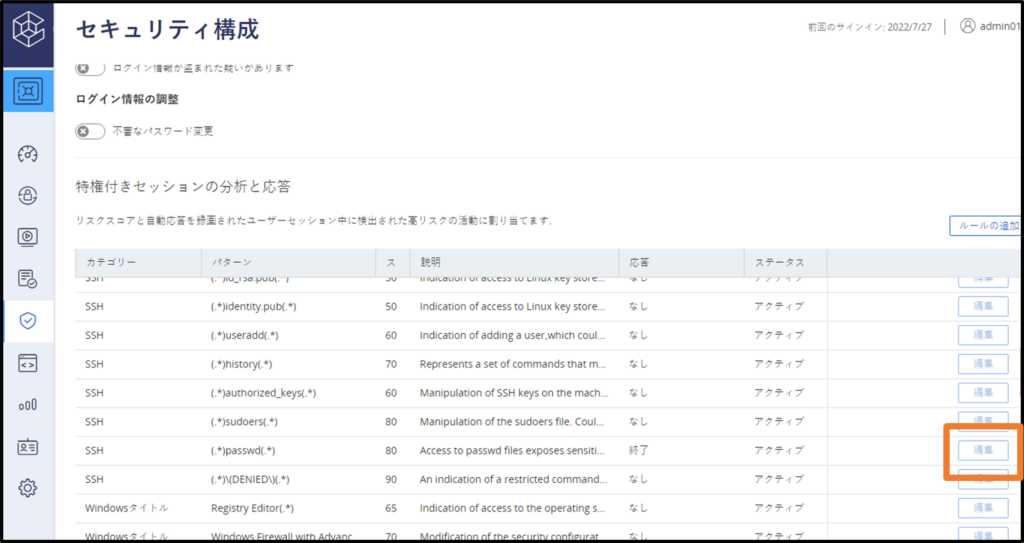

リスクのある操作の定義はPVWAの セキュリティ > セキュリティ構成から行います。

パスワード変更コマンド「passwd」を打った際、セッションを終了するように変更します。

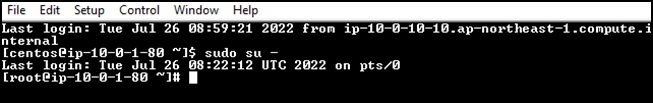

変更が完了したら対象のサーバーにログインし、上記で設定した「passwd」コマンドを打ちます。

するとセッションがPTAによって終了され、ターミナルが終了します。

その後セキュリティイベントが表示され、passwdコマンドが打たれたことが通知されます。

これで、リスクの高い行動を検知し、自動でセッションの停止を行えました。

今回はPTAを利用し、不審な行動を自動的に検知して自動で対応できることを確認しました。

PTAを使うことで、ユーザーの監査・監視を自動化しそれにかかるコストを軽減することができます。

今回でPAMの基本機能の解説は終了です。

今後もCyberArkについての記事を投稿してまいりますので、次回の投稿でお会いしましょう。

特権アカウントを利用する上でリスクの高い行動にスコアを付けて検知することができます。

また、ユーザーの追加などリスクの高い行動は、その場でセッションを停止・切断することができます。

今回はパスワードを直接変更する行為を検知し、セッションを自動で切断してみようと思います。

リスクのある操作の定義はPVWAの セキュリティ > セキュリティ構成から行います。

パスワード変更コマンド「passwd」を打った際、セッションを終了するように変更します。

変更が完了したら対象のサーバーにログインし、上記で設定した「passwd」コマンドを打ちます。

するとセッションがPTAによって終了され、ターミナルが終了します。

その後セキュリティイベントが表示され、passwdコマンドが打たれたことが通知されます。

これで、リスクの高い行動を検知し、自動でセッションの停止を行えました。

今回はPTAを利用し、不審な行動を自動的に検知して自動で対応できることを確認しました。

PTAを使うことで、ユーザーの監査・監視を自動化しそれにかかるコストを軽減することができます。

今回でPAMの基本機能の解説は終了です。

今後もCyberArkについての記事を投稿してまいりますので、次回の投稿でお会いしましょう。

最後に

弊社では特権ID管理対策として、CyberArk製品の導入検討・導入支援・運用支援をサポートしています。

CyberArk製品の導入を検討しており、気になること、提案、見積もりなどありましたら是非こちらからお問い合わせください。

CyberArk製品の導入を検討しており、気になること、提案、見積もりなどありましたら是非こちらからお問い合わせください。