こんにちは、CyberArkチームのイケモトです!

第2回に引き続きCyberArk Identityという製品をご紹介していきます。

(第2回はコチラ)

第3,4回の2回にわたり、

をお伝えしていきます。

をお伝えしていきます。

後編の第4回のリンクはコチラです。

第2回に引き続きCyberArk Identityという製品をご紹介していきます。

(第2回はコチラ)

第3,4回の2回にわたり、

CyberArk Identityの詳細な機能はどのようなものがあるか?

CyberArk Identityならではの強みはなにがあるか?

後編の第4回のリンクはコチラです。

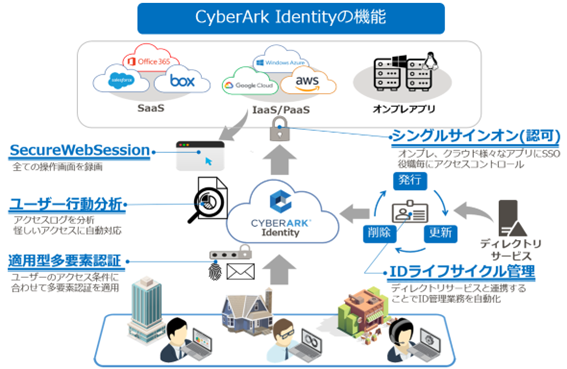

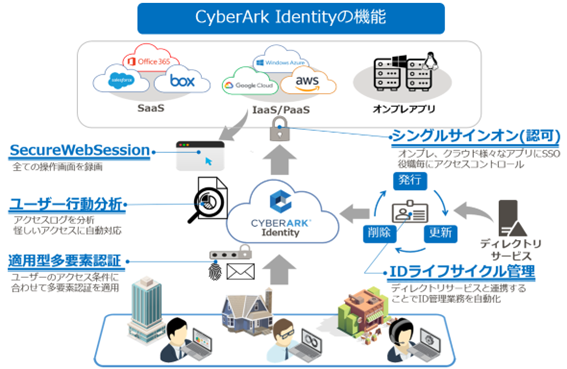

CyberArk Identityの機能

第2回でもお伝えした通り、CyberArk Identityの機能は以下の図のようになっております。

これらの機能を使用し、どのように問題を解決していくか、またCyberArk Identityならではの強みを

1機能ずつご紹介していきます。

前編では以下3種類の機能についてご紹介いたします。

・SSO(シングルサインオン)

・IDライフサイクル管理

・適用型多要素認証

これらの機能を使用し、どのように問題を解決していくか、またCyberArk Identityならではの強みを

1機能ずつご紹介していきます。

前編では以下3種類の機能についてご紹介いたします。

・SSO(シングルサインオン)

・IDライフサイクル管理

・適用型多要素認証

SSO

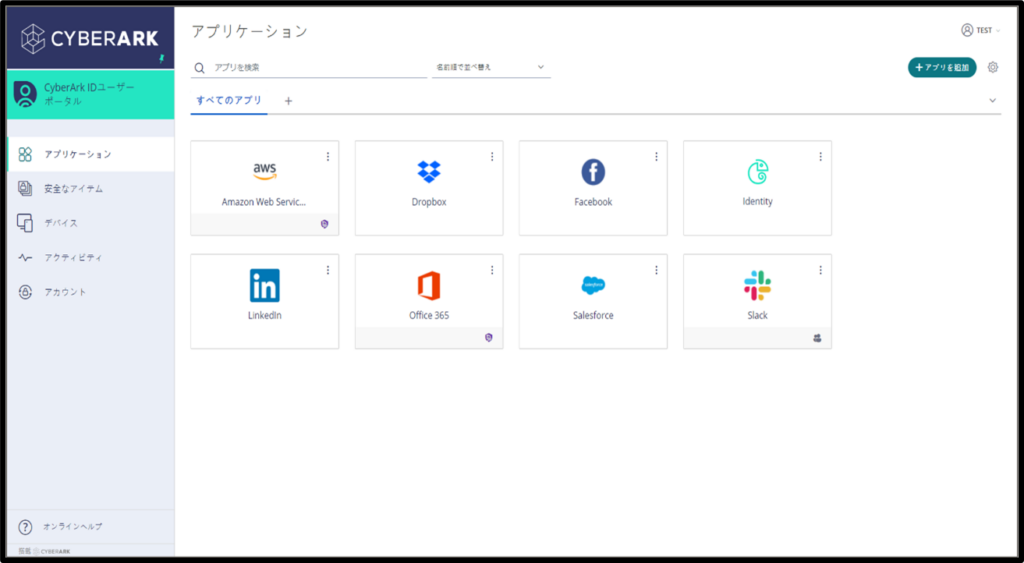

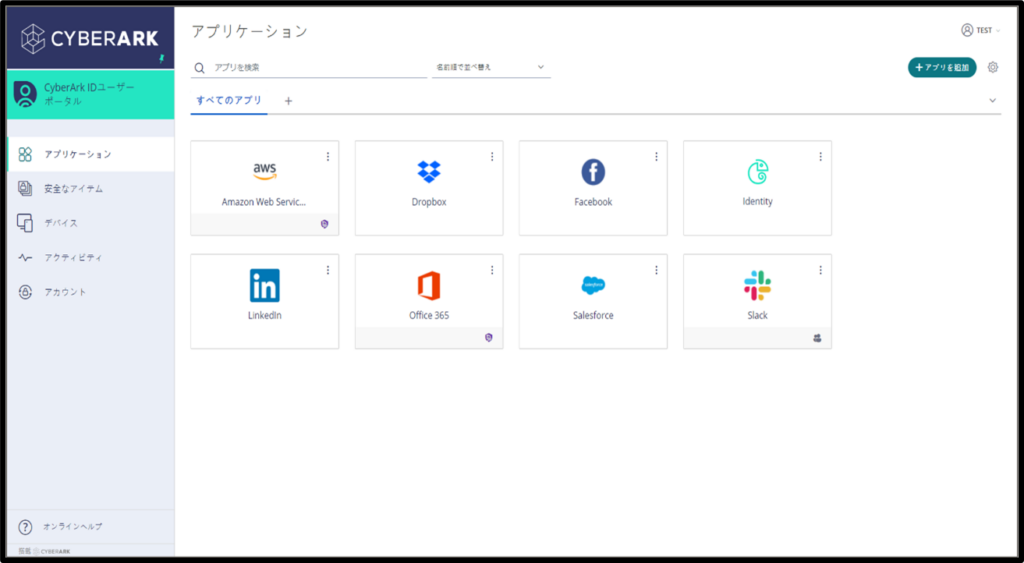

CyberArk Identityにログインすると、下の画像のように設定しているアプリケーションが表示されます。

こちらをクリックすればID、パスワードを入力せずともログインすることができます。

新人 イケモト

新人 イケモト

先輩社員ヤマシタ

先輩社員ヤマシタ

SSOにおける、CyberArk Identityの強みは、以下の2点になります。

・アプリケーションカタログ

・VPNレス

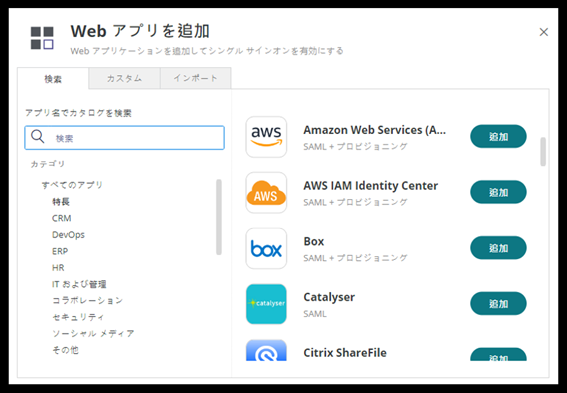

アプリケーションカタログ

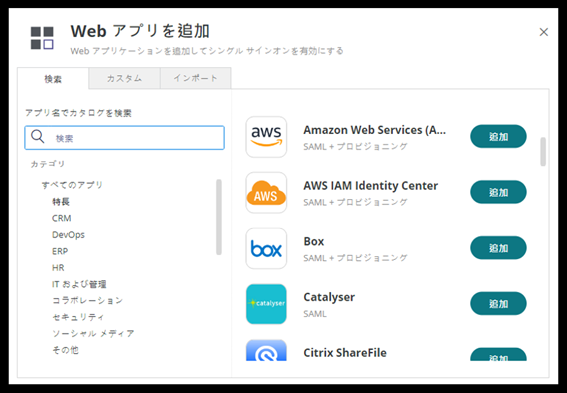

CyberArk Identityでは、既に連携済みのアプリケーションが何千もあります。

これらは下の画像のようにアプリケーションカタログから容易に追加することが出来ます。

また、カタログにないアプリケーションもカスタムテンプレートを使用して、

容易に設定することができます。

これらの機能により、一般的なアプリに限らず独自システムに対してもSSOを設定することができます。

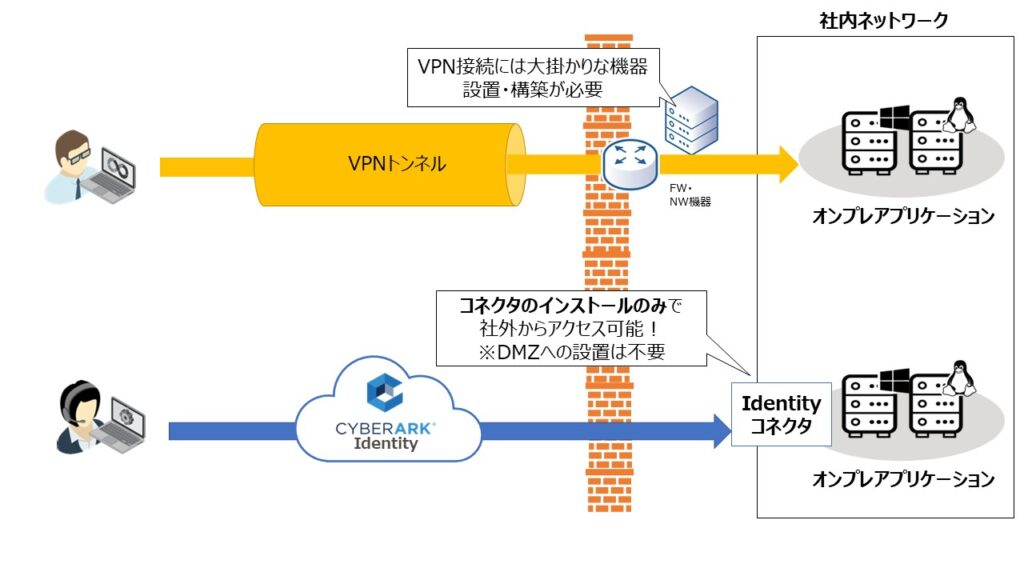

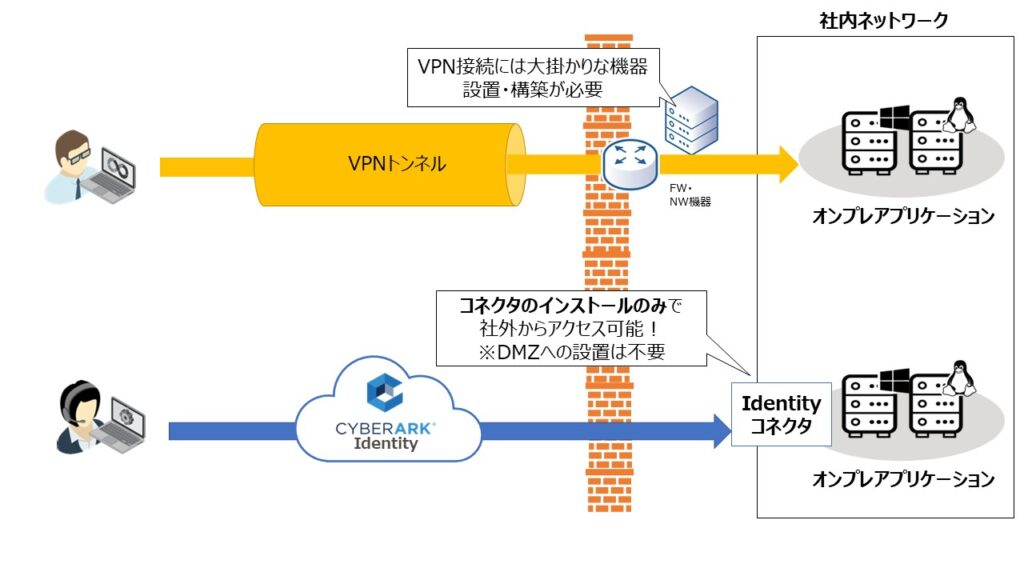

VPNレス

Identityコネクタを経由することでVPNを介さずに外部から安全にオンプレアプリケーションに

アクセスすることができます。

新人 イケモト

新人 イケモト

先輩社員ヤマシタ

先輩社員ヤマシタ

先輩社員ヤマシタ

先輩社員ヤマシタ

こちらをクリックすればID、パスワードを入力せずともログインすることができます。

新人 イケモト

新人 イケモトアプリごとにID・パスワードを覚えなくてよくなるんですね!

先輩社員ヤマシタ

先輩社員ヤマシタそう!

それによってパスワード管理の負担や漏洩のリスクを減らせるんだ!

それによってパスワード管理の負担や漏洩のリスクを減らせるんだ!

SSOにおける、CyberArk Identityの強みは、以下の2点になります。

・アプリケーションカタログ

・VPNレス

アプリケーションカタログ

CyberArk Identityでは、既に連携済みのアプリケーションが何千もあります。

これらは下の画像のようにアプリケーションカタログから容易に追加することが出来ます。

また、カタログにないアプリケーションもカスタムテンプレートを使用して、

容易に設定することができます。

これらの機能により、一般的なアプリに限らず独自システムに対してもSSOを設定することができます。

VPNレス

Identityコネクタを経由することでVPNを介さずに外部から安全にオンプレアプリケーションに

アクセスすることができます。

新人 イケモト

新人 イケモトIdentityコネクタを経由すると使用感はどのように変化するのですか

先輩社員ヤマシタ

先輩社員ヤマシタほかのWebアプリと同様にワンクリックでアクセスすることができるよ

先輩社員ヤマシタ

先輩社員ヤマシタさらに近年VPN機器への攻撃が増えているんだけど、

機器ではなくコネクタを使っているからその危険性もなくなっているんだ!

機器ではなくコネクタを使っているからその危険性もなくなっているんだ!

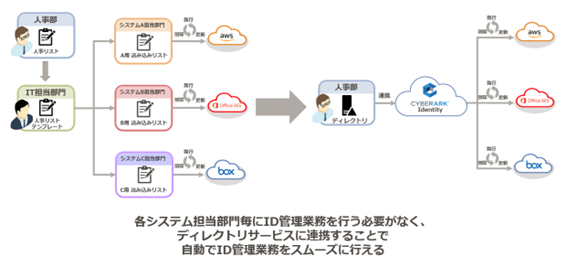

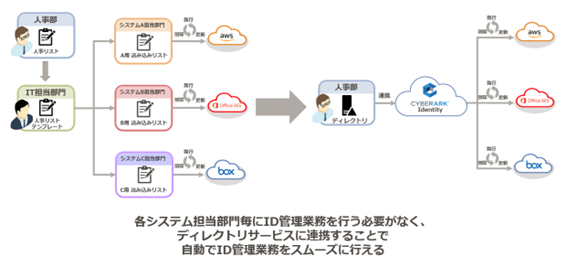

IDライフサイクル管理

ライフサイクルマネジメントを活用することで、

・アプリケーションのアカウント作成・変更・停止

・アプリケーションへのアクセス権設定

・外部ディレクトリ・HR管理システムからのIDインポート

などを自動化・合理化することができます。

新人 イケモト

新人 イケモト

先輩社員ヤマシタ

先輩社員ヤマシタ

・アプリケーションのアカウント作成・変更・停止

・アプリケーションへのアクセス権設定

・外部ディレクトリ・HR管理システムからのIDインポート

などを自動化・合理化することができます。

新人 イケモト

新人 イケモトいままでは人事部から送られてきたデータを基にアプリケーションごとに

アカウントを作成したりしていましたよね

アカウントを作成したりしていましたよね

先輩社員ヤマシタ

先輩社員ヤマシタそうだね!

そのような作業をADなどの基データと連携してアカウント一元管理できるよ

そのような作業をADなどの基データと連携してアカウント一元管理できるよ

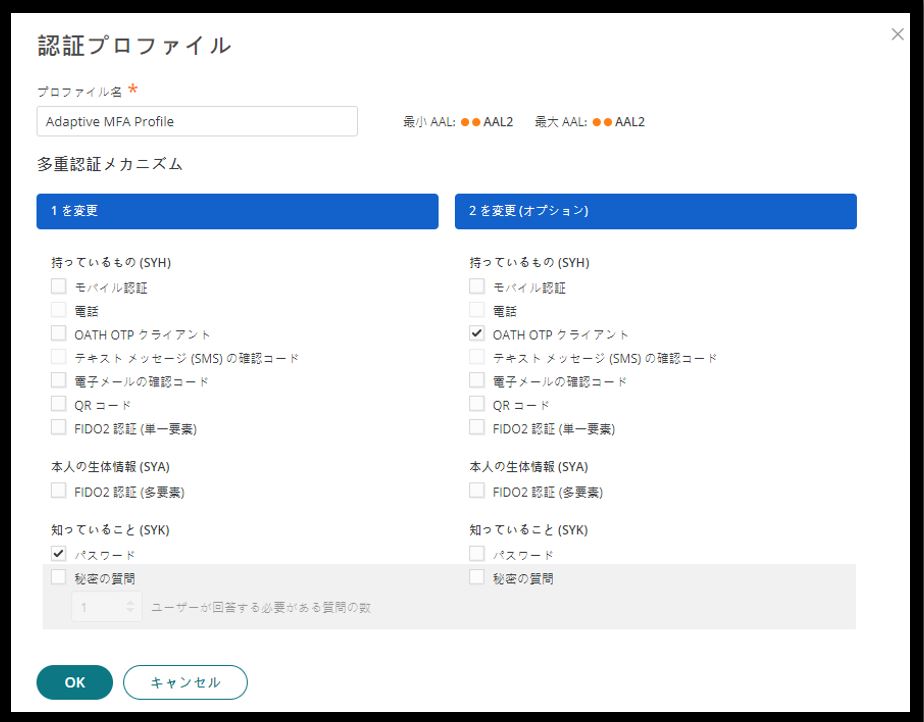

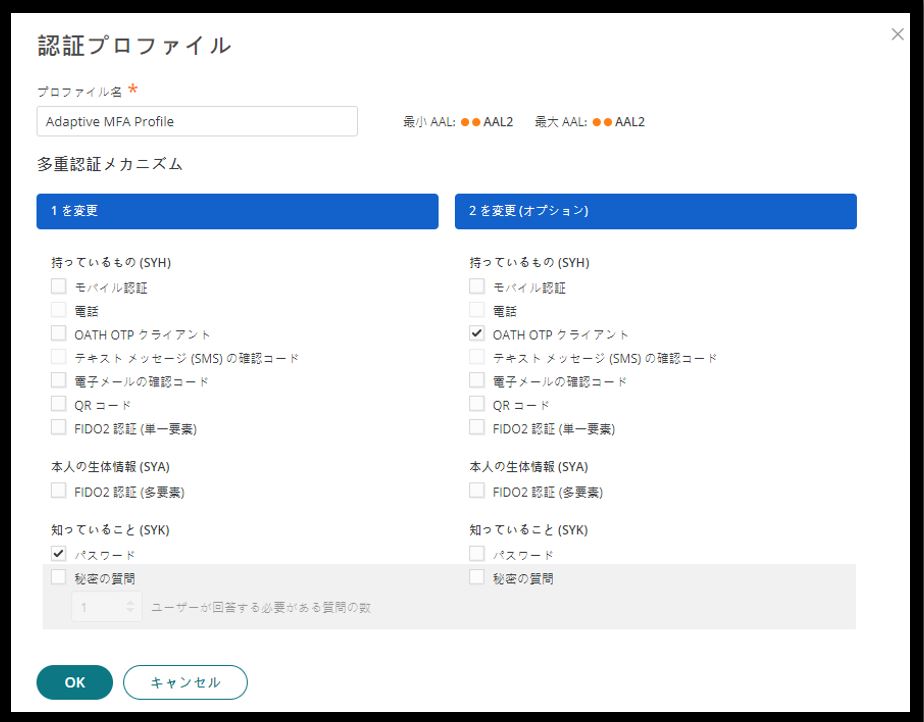

適用型多要素認証

適用型多要素認証における強みは以下2点になります。

・リスクを自動で分析し、多要素認証を設定

・既存の認証基盤の活用

リスクを自動で分析し、多要素認証を設定

下記の画面のように、認証要素の種類が豊富であるため、アクセスしてくるユーザーの

場所、時間、AIにより判定されたリスクレベルなどに応じた多要素認証を要求することができます。

危険性が高いユーザーは強力な多要素認証で厳密に、低いユーザーはパスワードのみなどの認証負担を

減らすといった、強固かつ利便性のあるセキュリティを実装することができます。

既存の認証基盤の活用

既にお客様が導入している認証基盤(SAML,OATH,RADIUSなど)をそのまま統合することができます。

これにより、現在使用しているUIのまま、多要素認証を行うことができます。

新人 イケモト

新人 イケモト

先輩社員ヤマシタ

先輩社員ヤマシタ

・リスクを自動で分析し、多要素認証を設定

・既存の認証基盤の活用

リスクを自動で分析し、多要素認証を設定

下記の画面のように、認証要素の種類が豊富であるため、アクセスしてくるユーザーの

場所、時間、AIにより判定されたリスクレベルなどに応じた多要素認証を要求することができます。

危険性が高いユーザーは強力な多要素認証で厳密に、低いユーザーはパスワードのみなどの認証負担を

減らすといった、強固かつ利便性のあるセキュリティを実装することができます。

既存の認証基盤の活用

既にお客様が導入している認証基盤(SAML,OATH,RADIUSなど)をそのまま統合することができます。

これにより、現在使用しているUIのまま、多要素認証を行うことができます。

新人 イケモト

新人 イケモト第3回でSSO、IDライフサイクル管理、適用型多要素認証についてよく理解できました!

先輩社員ヤマシタ

先輩社員ヤマシタ